靶场

玄机

命令

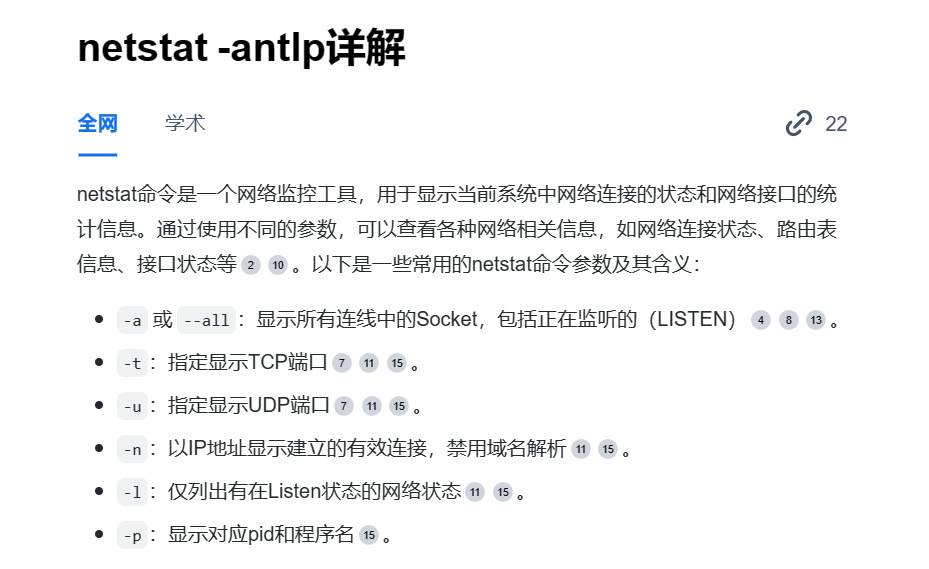

netstat -pantu

-p 显示相关联的进程

-a 所有活动的连接,包括监听与被监听

-n 数字格式的ip端口而非进行域名解析

-t -u tcp udp

netstat -ano[b]

-a all:tcp udp

-n 数字格式的ip端口而非进行域名解析

-o 显示pid

-b 查看可执行程序

1 | |

打印出包含”eval”字符串的行及其所在的文件名(-Hn 选项)。{}代表 find 命令找到的文件名,;表示结束-exec 参数。

1 | |

Wc -l 统计行数

1 | |

head 可以改成 more

sort 排序后 uniq -c 去除重复并且统计次数,最后 sort -n 按数字-r 降序排序

1 | |

利用-A -B -C 显示匹配字符串上下文 -rn 查找存在响应字符串的文件

awk ‘匹配规则 {操作}’ 文件

linux-挖矿

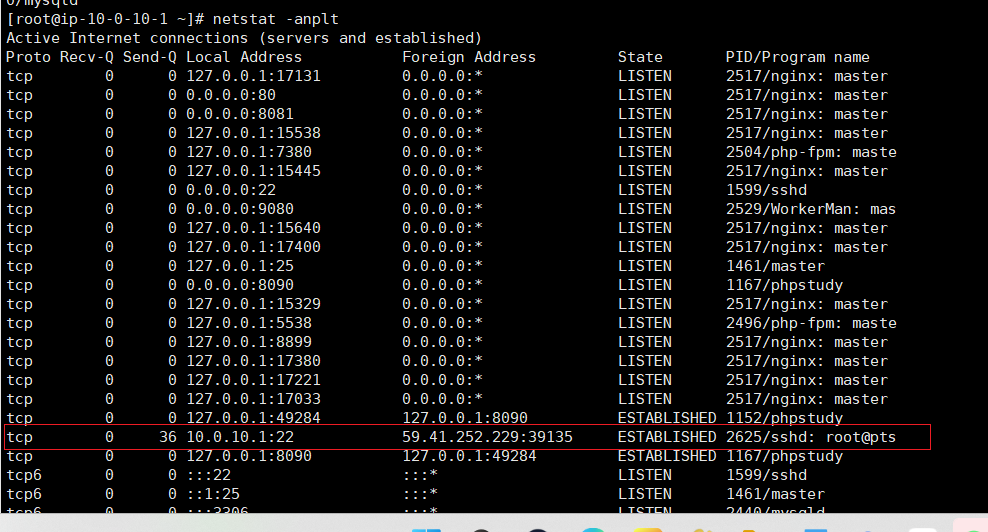

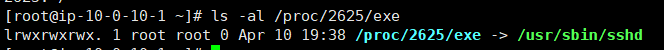

netstat -anplt 发现异常外联

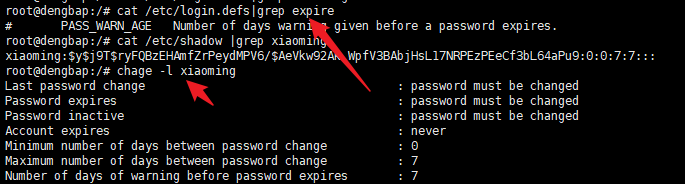

linux-等保测评

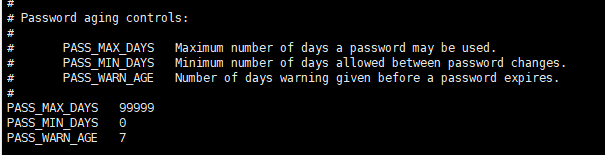

用户密码过期时间

密码到期规则

cat /etc/login.defs

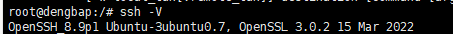

SSH版本

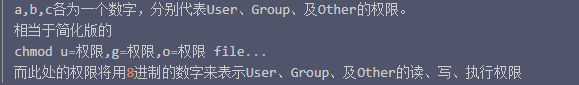

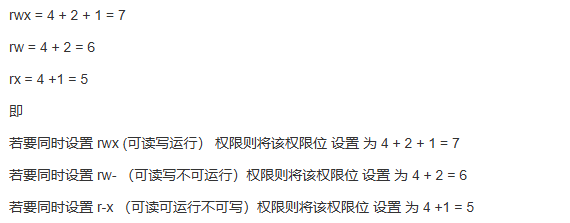

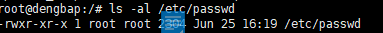

检查passwd文件的权限

也就是 u=rwx g=r-x o=r-x 755

为了实现对用户权限的访问控制,一般限制配置文件权限分配不超过644,可执行文件不超过755

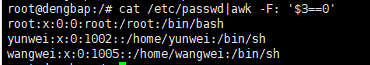

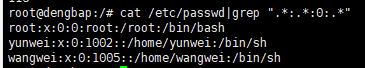

可疑用户检查

找到uid为0的用户

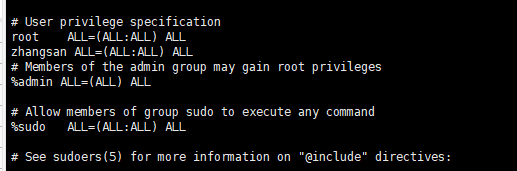

权限分离

/etc/sudoers

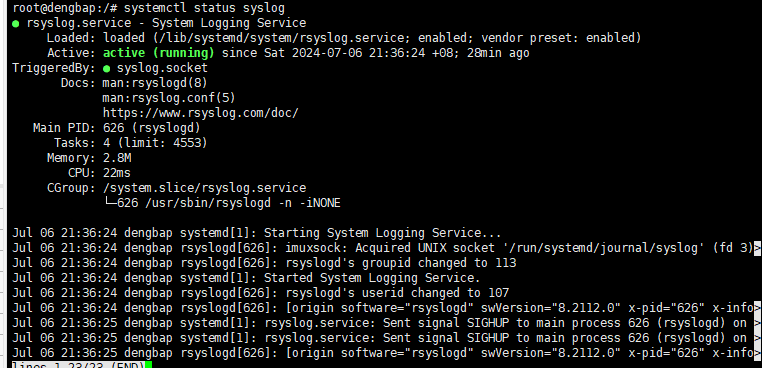

审计日志状态

systemctl status syslog

sudo登录失败

cat /var/log/auth.log.1 |grep zhangsan

内核版本

- uname -a

- cat /proc/version

- dmesg|grep -i Linux

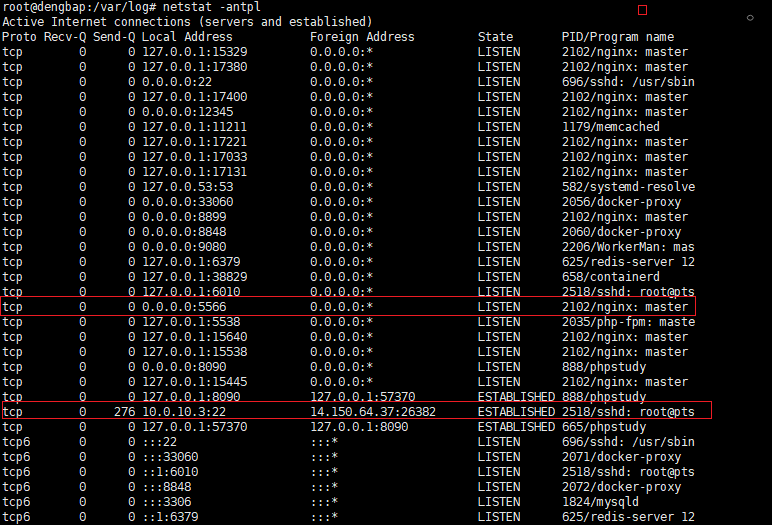

端口排查

netstat -antpl

这里一直以为是在外联的2518 但是需要结合小皮面板找到5566恶意端口

xp 6进入小皮面板配置后查看

MYSQL

空口令 select user,authentication_string from mysql.user

密码复杂度 show variables like ‘validate%’

失败次数 show variables like ‘%connetction_control%’

超时时间 show variables like ‘%timeout%’

日志设置 show global variables like ‘%’

linux-挖矿2

系统别名查看

alias

后门用户

cat /etc/passwd|grep .*:.*:0:.*

ssh后门日期

stat /home/admin/.ssh/authorized_keys

被篡改的环境变量文件

环境变量文件都在/etc 和~目录下

find /etc/ ~ -type f -mtime -T | xargs ls -la

linux-algo挖矿

黑客ip

grep failed pass /var/log/auth/log.1

挖矿外联ip

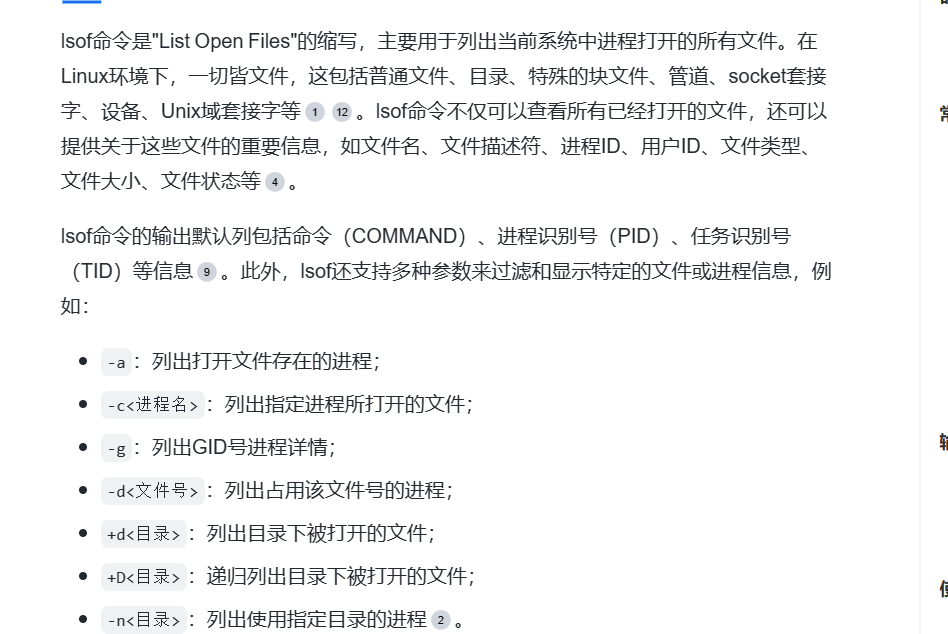

1.netstat -pantu查看的不对

2.crontab -l计划任务找到dhcpd文件

dhcpd

lsof /usr/bin/dhcpd

netstat -pantu|grep pid

然后还是错的。。。

权限维持

上面的dhcpd文件

黑客用户名

passwd中没有

找到/root/.ssh/authorized_keys

NOPTEAM A

禅道版本查看

find /opt/zbox -type f -name “VER*”

cat xxx

攻击工具

/opt下翻到fscan

黑客登录用户

网上找到exp复现 id结果为nobody

主机B账号密码

/opt下/gj目录保存了fscan结果

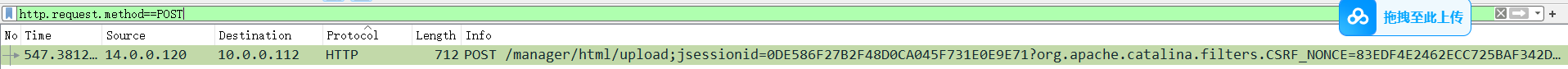

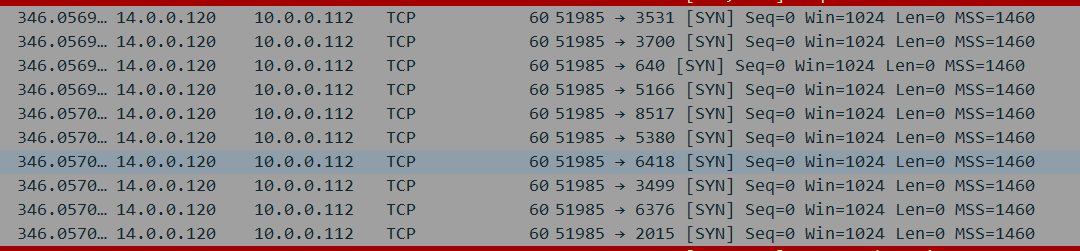

流量分析-tomcat

攻击者ip

tcp协议发现可疑的syn扫描

攻击者ip–ip反查即可

web服务端口–追踪tcp包

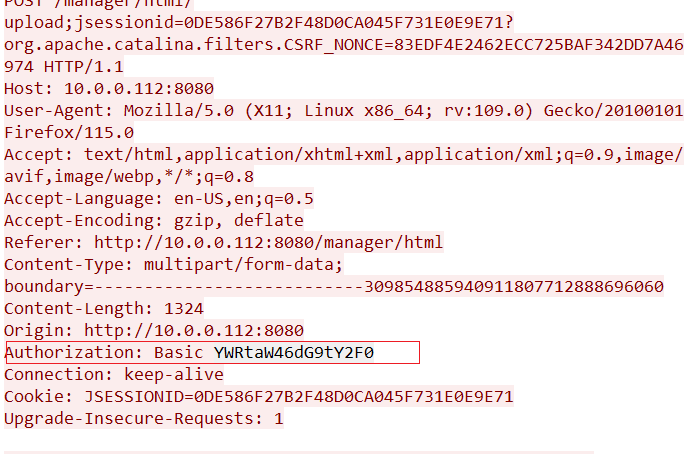

网站账号密码

发现唯一的post包